¿Tu filtro de spam está ciego? Nuevo ataque se oculta a plena vista

Hackers detectan un punto ciego en las defensas que nadie había previsto.

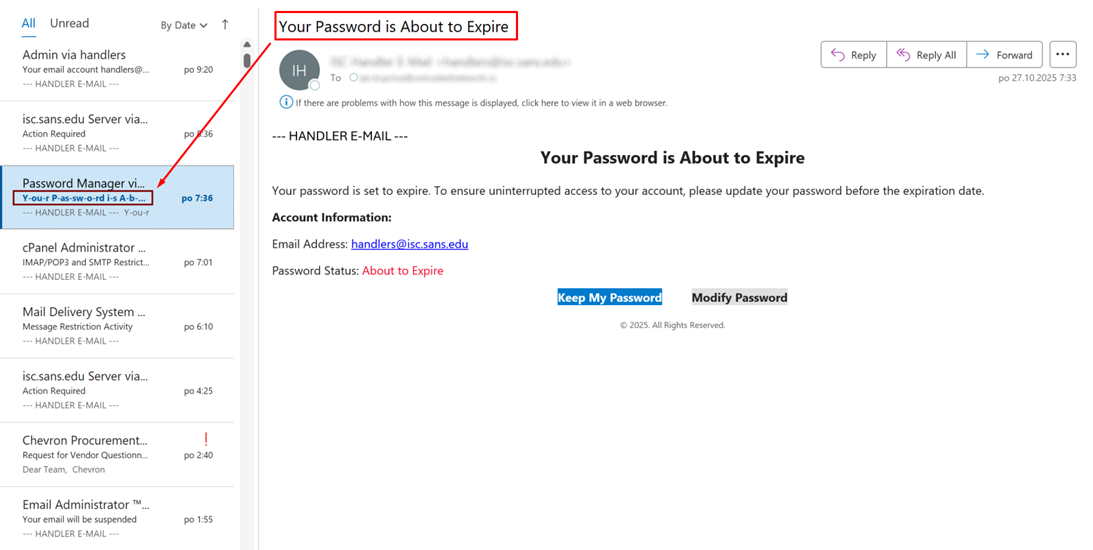

Una nueva campaña de phishing, identificada por los investigadores del Internet Storm Center, demuestra un método poco habitual para eludir los filtros de correo, basado en el uso de caracteres invisibles en los encabezados de los mensajes. Se trata de insertar caracteres de guionación suave dentro de los asuntos de los correos mediante codificación MIME: para el destinatario el texto parece normal, pero a nivel estructural contiene elementos ocultos que dificultan la verificación automática.

El método se apoya en las particularidades del tratamiento de la codificación según la norma RFC 2047, que se usa para transmitir caracteres no ASCII en los encabezados de los mensajes de correo. En la campaña interceptada, el encabezado del mensaje se dividió en dos fragmentos, cada uno de ellos un bloque MIME codificado en Base64 y que contenía caracteres en codificación UTF-8. Al descodificarlos, en esos bloques se hallaron varios guiones suaves —el carácter Unicode U+00AD, también conocido como la entidad HTML «­». Esos caracteres no se muestran en la mayoría de los clientes de correo, incluido Outlook, pero siguen formando parte del contenido del mensaje.

La ventaja de este enfoque para los atacantes radica en que las palabras clave pueden dividirse con caracteres invisibles, lo que dificulta su reconocimiento por parte de los filtros basados en firmas. Para el usuario el texto sigue siendo legible, pero la filtración basada en rasgos clave resulta ineficaz, ya que el sistema de análisis lo percibe como un conjunto de fragmentos que no concuerdan con ningún esquema de ataque conocido.

La particularidad de este caso radica en el uso deliberado de caracteres invisibles precisamente en el asunto del mensaje, mientras que normalmente esos métodos se emplean dentro del cuerpo. En 2021, especialistas de Microsoft ya señalaron la existencia de inyecciones similares en el cuerpo y en los encabezados de los mensajes; no obstante, estas técnicas siguen siendo poco frecuentes, lo que crea una vulnerabilidad en las soluciones existentes. La atención principal en las comprobaciones sigue centrada en el contenido, los enlaces y los archivos adjuntos, mientras que los encabezados se analizan con menos rigor.

Además del asunto, los caracteres de guionación se insertaron también en el cuerpo principal del mensaje, donde rompían la estructura de palabras individuales, enmascarando aún más el contenido. Los destinatarios eran redirigidos a una interfaz web falsa que imitaba la página de acceso al buzón. El objetivo del ataque era capturar las credenciales de los usuarios.

Para protegerse contra estos métodos se sugiere actualizar las políticas de filtrado de los sistemas de correo e implementar el análisis de todos los componentes de los mensajes en busca de caracteres invisibles. También se recomienda comprobar los encabezados MIME en busca de codificaciones sospechosas y emplear mecanismos avanzados de análisis que vayan más allá de la simple búsqueda de frases y firmas conocidas.