Se filtró en la red un briefing privado de Cellebrite sobre hackeos: la gran revelación — sí para Google Pixel, no para GrapheneOS.

Una charla filtrada terminó siendo la mejor publicidad para GrapheneOS — y Google no la pidió.

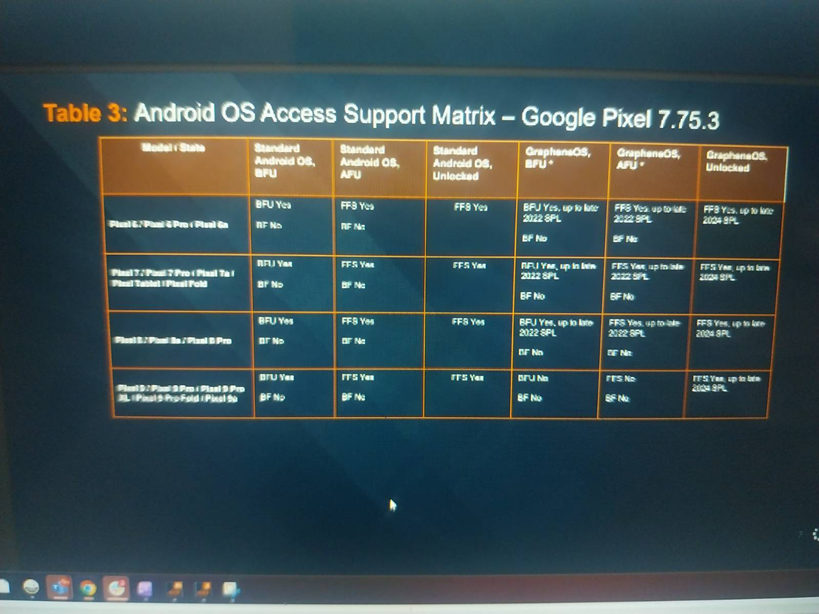

El investigador que usa el seudónimo rogueFed logró conectarse sin ser detectado a una sesión informativa en línea cerrada de la empresa Cellebrite y publicó material que muestra qué modelos de teléfonos Google Pixel son vulnerables a la extracción de datos con las herramientas de esa compañía. La filtración, registrada en el foro de GrapheneOS y detectada por la publicación 404 Media, reveló una tabla interna de compatibilidad de dispositivos en la que aparece por primera vez también una versión protegida de GrapheneOS —un sistema operativo independiente basado en Android orientado a una mayor privacidad.

Cellebrite es una empresa israelí que desarrolla soluciones para la extracción de datos de dispositivos móviles, utilizadas de forma habitual por fuerzas de seguridad de distintos países. Sus herramientas sirven para copiar el contenido de los teléfonos, eludir contraseñas y analizar el almacenamiento interno. Los detalles técnicos precisos de esos instrumentos se mantienen en secreto, pero las capturas de pantalla de la videoconferencia en Microsoft Teams muestran que los especialistas de Cellebrite son capaces de obtener información de prácticamente todos los modelos Pixel de las series seis a nueve. La excepción son los dispositivos con GrapheneOS instalado: en ese caso el acceso queda bloqueado incluso con la pantalla desbloqueada.

En la tabla, presentada en la diapositiva, se enumeran tres estados de seguridad del teléfono: BFU — «antes del primer desbloqueo», AFU — «después del primer desbloqueo» y el modo completamente desbloqueado. En el primer caso los datos permanecen cifrados hasta que se introduce el PIN después de reiniciar el dispositivo; en el segundo caso parte de las claves ya está activa, lo que facilita el acceso; y en el modo completamente desbloqueado el teléfono queda expuesto a cualquier copia de información. Según los datos de Cellebrite, las ROM estándar de Google permiten extraer archivos de usuario en cada uno de estos tres estados, aunque el procedimiento no incluye un código de fuerza bruta para superar la pantalla de bloqueo. También se indica que, incluso con una conexión exitosa, los sistemas de Cellebrite no pueden copiar la eSIM, porque Google ha limitado de forma estricta la exportación de los perfiles digitales de los operadores.

En la captura de pantalla se enumeran los teléfonos Pixel que se pueden desbloquear con Cellebrite (404 Media)

La situación es muy diferente con los teléfonos con GrapheneOS. Según la tabla, los dispositivos con este sistema son resistentes a cualquier intento de extracción de datos siempre que tengan instaladas las actualizaciones publicadas a partir de finales de 2022. Los Pixel 8 y Pixel 9, que aparecieron posteriormente, están totalmente protegidos en los modos BFU y AFU, y desde finales de 2024 incluso los aparatos desbloqueados con la versión actual de GrapheneOS no permiten extraer datos mediante las herramientas de Cellebrite. En ese caso solo queda la inspección visual de la interfaz y del contenido accesible manualmente por el usuario; pero la copia automática de bases de datos, mensajes o archivos resulta imposible.

El propio rogueFed afirma haberse conectado a conferencias similares de Cellebrite en dos ocasiones y no haber sido detectado. En una de las capturas, que el autor de la filtración no republicó, se puede ver al organizador de la reunión; probablemente, tras esta publicación la compañía revise los procedimientos de admisión y compruebe con más detalle la identidad de los asistentes.