La comodidad mata: la función "Auto Run" de Blender abre nuevas vías a los hackers

Cada nuevo activo puede poner en peligro tu privacidad.

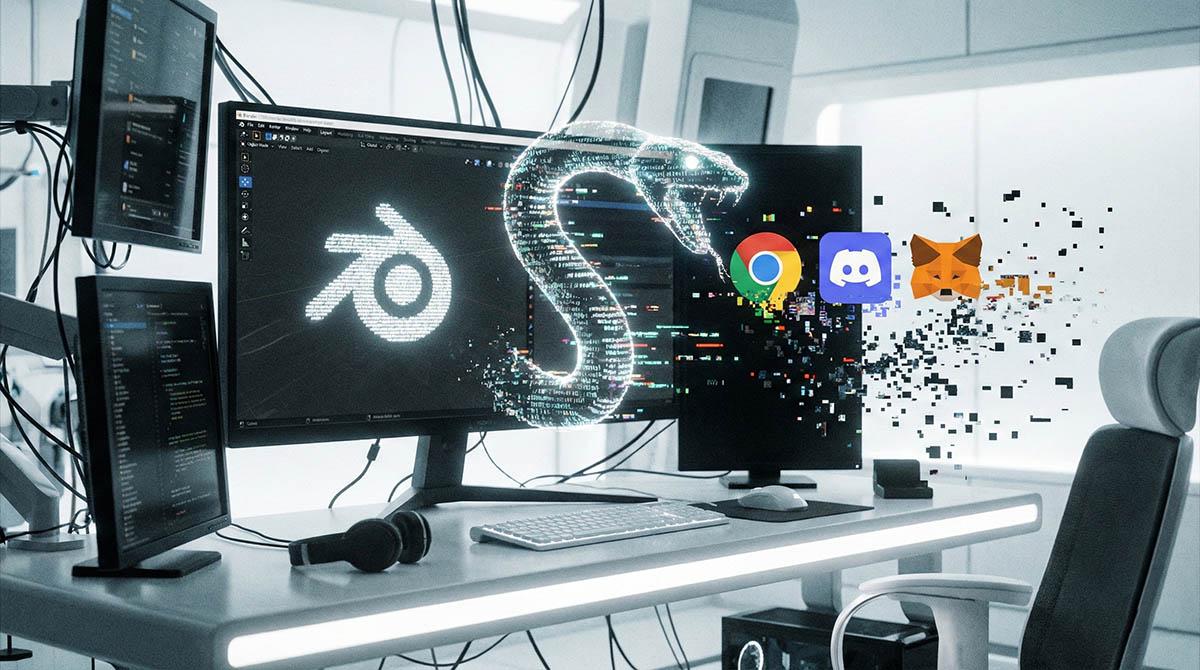

Un nuevo incidente con archivos maliciosos en el ámbito de la gráfica 3D mostró lo vulnerables que pueden ser incluso las herramientas habituales cuando se usan junto con funciones automáticas. En plataformas populares con modelos empezaron a aparecer proyectos para Blender, dentro de los cuales se oculta el programa StealC V2, conocido por su capacidad para recopilar de forma sigilosa datos de múltiples aplicaciones.

Los atacantes distribuyen modelos falsos a través de plataformas como CGTrader, disfrazándolos como archivos habituales con extensión ".blend". Todo se agrava porque Blender permite la ejecución de código Python para automatización. Por eso, con la opción de ejecución automática activada, esos archivos pueden lanzar scripts nada más abrirlos. La comodidad de esta función lleva tiempo siendo habitual para muchos usuarios, lo que la hace atractiva para los atacantes.

El equipo de Morphisec descubrió en los proyectos falsos un script incorporado que descarga una utilidad auxiliar desde un dominio que funciona sobre Cloudflare Workers. Luego esa utilidad obtiene un componente PowerShell que descarga dos archivos ZIP desde servidores bajo el control de los atacantes. Tras descomprimirlos en el directorio %TEMP% el sistema recibe accesos directos para autoinicio y dos módulos maliciosos: StealC y una herramienta adicional en Python, probablemente usada como respaldo.

StealC, en su versión actual, soporta la recopilación de gran cantidad de información, incluidos datos de navegadores, extensiones de monederos de criptomonedas, mensajería popular, clientes de correo y de VPN. También incorpora un método mejorado para eludir el control de cuentas de Windows. Según Morphisec, la muestra no fue detectada por ningún motor en VirusTotal, lo que indica el sigilo de las variantes recientes.

La verificación de las subidas de usuarios en los mercados de modelos 3D es limitada, por lo que no se puede excluir por completo el riesgo de introducción de código malicioso. Los autores del informe recomiendan desactivar la ejecución automática de scripts en la configuración de Blender y probar archivos desconocidos en un entorno aislado.

Este enfoque reduce la probabilidad de que se ejecuten instrucciones ocultas y ayuda a tratar los activos 3D con la misma cautela que los programas ejecutables.