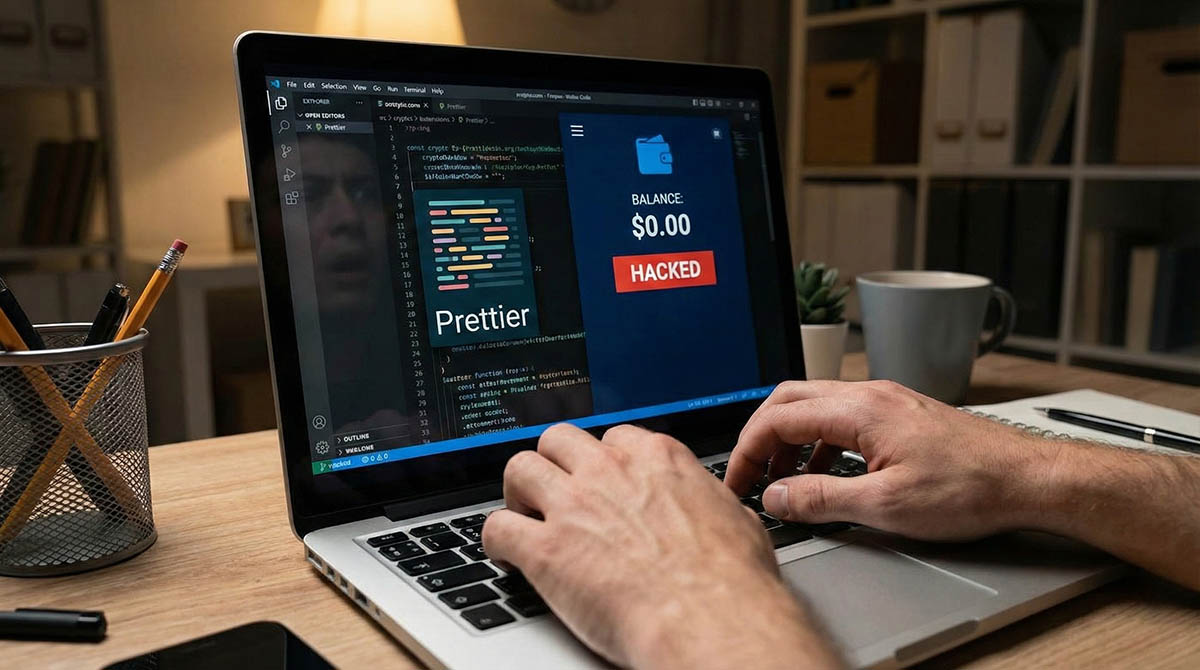

La estética tiene un precio: instalaron Prettier y las criptomonedas dicen adiós

¿Cómo una extensión aparentemente inofensiva puede dejar tu ordenador en manos de los hackers?

A fines de noviembre, un equipo de cazadores de errores identificó una cadena de infección que comenzaba con un repositorio en GitHub de apariencia inofensiva. Bajo la apariencia de un proyecto para Visual Studio Code se ocultaban archivos VBScript vinculados al cargador Anivia y a la herramienta multifunción de acceso remoto OctoRAT. Se descubrió que la cadena maliciosa se propagaba a través de una extensión falsa para VSCode, capaz de ejecutar discretamente varias etapas de código malicioso.

Según Checkmarx Zero, el 21 de noviembre en el catálogo oficial de Visual Studio Code apareció una extensión llamada «prettier-vscode-plus», que se hacía pasar por el popular formateador de código Prettier. Solo logró unas pocas descargas, pero eso fue suficiente para iniciar una infección multinivel. La extensión entregaba un archivo VBScript, que desplegó un componente PowerShell con contenido cifrado con AES. Luego se ejecutaba el cargador Anivia, que utilizaba la técnica de hollowing de procesos y el descifrado oculto de la carga útil, después de lo cual OctoRAT llegaba al sistema.

El equipo siguió la actividad en un repositorio de GitHub, donde bajo el nombre biwwwwwwwwwww se alojaban y eliminaban regularmente nuevas variantes de scripts VBS —así el atacante evitaba las firmas estáticas. Los archivos se subían a través de la interfaz web de GitHub, lo que reducía el riesgo de filtrado de pistas técnicas. Este esquema permitía cambiar rápidamente la carga útil y mantener el vector de ataque general.

El análisis de Hunt.io mostró que Anivia inyectaba el archivo binario descifrado en el proceso legítimo vbc.exe, lo que complicaba su detección. La siguiente etapa era OctoRAT: una herramienta avanzada de administración remota que recopila datos del sistema, roba credenciales de navegadores, obtiene acceso a billeteras de criptomonedas y establece persistencia mediante el programador de tareas. OctoRAT cuenta con decenas de comandos, entre ellos la gestión de servicios, operaciones con el registro, creación de canales proxy y la desactivación de mecanismos de protección de Windows.

Los investigadores prestaron atención especial a la infraestructura de control de OctoRAT. El escaneo de Internet detectó paneles de control que se hacían pasar por «OctoRAT Center». Indicadores HTML repetidos ayudaron a identificar al menos siete servidores activos. Un análisis adicional mediante certificados X.509 mostró una extensa red de nodos vinculados al mismo operador en distintos alojamientos en Europa, lo que apuntaba a una infraestructura ramificada.

Los sucesos relacionados con las extensiones maliciosas para VSCode subrayan la creciente atención de los atacantes hacia las cadenas de suministro para desarrolladores. Las rápidas rotaciones de la carga útil, el uso inteligente de procesos del sistema y los métodos sigilosos para elevar privilegios muestran una tendencia más amplia: los ataques son más silenciosos, más sofisticados y están dirigidos a quienes tienen acceso a sistemas críticos y al código fuente.