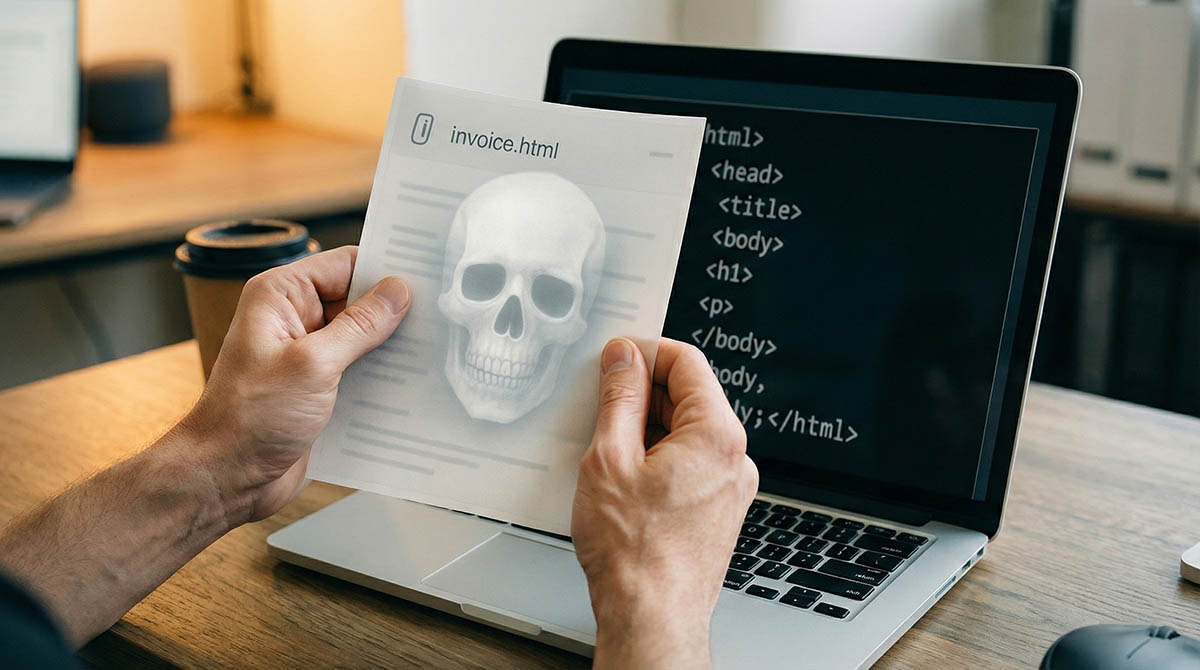

¿"Factura adjunta"? No te fíes: tu prisa por cerrar una tarea puede colapsar la red corporativa

¿Por qué los antivirus no detectan una amenaza en un simple archivo HTML? Análisis de las campañas de correo de GhostFrame.

Una nueva herramienta de envíos maliciosos, GhostFrame, se ha difundido rápidamente entre ciberdelincuentes y se ha convertido en la fuente de más de un millón de ataques de phishing. Su aparición atrajo la atención de especialistas en ciberseguridad, ya que su mecanismo de funcionamiento difiere notablemente de los kits habituales para falsificar páginas web. La característica principal es una estructura imperceptible basada en iframe, que genera la apariencia de autenticidad y oculta la parte maliciosa.

El equipo de Barracuda detectó GhostFrame por primera vez en septiembre y le dio ese nombre, señalando que la base es un archivo HTML sencillo sin signos obvios de amenaza. Todas las acciones maliciosas están concentradas dentro de un iframe —una pequeña ventana en la página web capaz de mostrar contenido de un recurso externo. Gracias a ello, la página externa parece legítima, y la fuente y el propósito del contenido oculto permanecen inciertos. Esa estructura permite cambiar fácilmente los escenarios de phishing, adaptarlos a regiones concretas y actualizar las artimañas sin modificar la página principal que distribuye el kit.

Según Barracuda, aunque la suplantación con iframe se ha usado desde hace tiempo, GhostFrame fue la primera herramienta completa construida alrededor de este esquema. Su cadena de ataque consta de dos etapas. La página externa no contiene los marcadores típicos de phishing, emplea un simple ocultamiento de código y crea automáticamente un subdominio nuevo para cada visitante. Los punteros incluidos en ella dirigen a las víctimas elegidas a la segunda parte, cargada a través del iframe. En su interior se ocultan elementos de engaño, ubicados en una funcionalidad originalmente destinada a la transmisión de archivos grandes, lo que ayuda a esquivar métodos estáticos de detección.

Los correos enviados varían entre temas de falsas notificaciones comerciales y mensajes falsos de departamentos de recursos humanos. Su objetivo es inducir al destinatario a seguir un enlace malicioso o descargar un adjunto. Entre los asuntos recientes figuran «Recordatorio de la evaluación anual», «Factura adjunta» y «Solicitud de cambio de contraseña».

Barracuda aconseja reducir el riesgo mediante la actualización regular de los navegadores, evitar seguir enlaces no solicitados y el uso de pasarelas de correo y filtros web capaces de detectar iframes sospechosos. Además, se recomienda limitar la inclusión de iframes en los recursos corporativos, verificar los sitios por riesgo de inyección de código ajeno y supervisar redirecciones inusuales. Según la valoración de la empresa, solo un esquema de protección en varias capas permite contener a GhostFrame y ataques ocultos similares.