Fuerza bruta vs tu contraseña: ¿quién ganará? Entendiendo los números

¿Qué combinación no podrá ser descifrada ni siquiera en mil millones de años?

En los últimos años, el hackeo de cuentas mediante ataques de fuerza bruta se ha vuelto significativamente más fácil, y la razón no es solo el aumento de la potencia informática, sino también la amplia aplicación de la inteligencia artificial. Combinaciones que hasta hace poco se consideraban seguras hoy pueden ser descifradas en cuestión de minutos o incluso al instante.

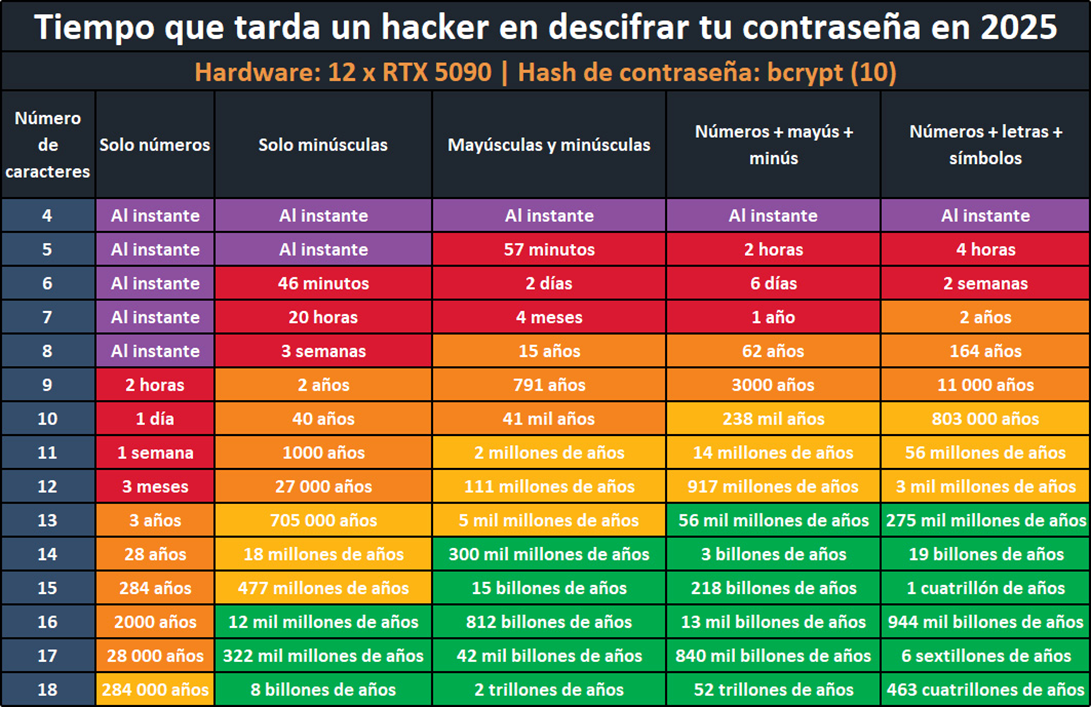

El equipo de Hive Systems presentó una tabla actualizada del tiempo necesario para descifrar una contraseña mediante fuerza bruta. Muestra claramente cómo disminuye el tiempo de descifrado según la longitud y complejidad de la combinación.

Así, si la contraseña consta solo de cuatro a ocho dígitos, su descifrado lleva fracciones de segundo. Lo mismo ocurre con contraseñas cortas compuestas solo por letras minúsculas. Incluso combinaciones de cinco caracteres en alfabeto latino ya no representan dificultad para los atacantes.

Se requiere mucho más tiempo para descifrar combinaciones largas y diversas. Contraseñas de entre 14 y 18 caracteres, que incluyen cifras, letras mayúsculas y minúsculas, así como símbolos especiales, pueden ser inexpugnables durante miles de millones, e incluso billones de años, siempre que el ataque se realice “a ciegas”, sin pistas adicionales. Esta es precisamente la situación considerada por Hive Systems, cuando el atacante no tiene datos previos y debe descifrar el hash desde cero.

Sin embargo, en la realidad el escenario rara vez es tan aislado. Los expertos advierten: los atacantes disponen no solo de fuerza bruta, sino también de tablas arcoíris, diccionarios y bases de datos de hashes filtrados previamente. Todo esto acelera el proceso y permite a los atacantes sortear los métodos tradicionales de protección. Especialmente vulnerables son las contraseñas que ya han sido comprometidas, que utilizan palabras conocidas o que se repiten en distintos sitios web.

Los datos de Cloudflare solo subrayan la magnitud del problema. Según sus estadísticas, el 41% de los usuarios siguen introduciendo combinaciones ya comprometidas al iniciar sesión en correos electrónicos, redes sociales y otros servicios. Incluso después de filtraciones masivas, muchos no cambian sus contraseñas antiguas o utilizan versiones modificadas de las mismas. En tal caso, no se trata de la probabilidad de un ataque, sino de la inevitabilidad de su éxito.

La protección confiable solo es posible si se cumplen varias condiciones: uso de contraseñas únicas y largas para cada servicio, rechazo de combinaciones predecibles y activación obligatoria de la autenticación multifactor. Para gestionar numerosas contraseñas, se recomienda el uso de gestores especializados que completan automáticamente la cadena correcta al iniciar sesión, reduciendo el riesgo de reutilización.

La tabla de Hive Systems lo deja claro: solo combinaciones complejas y largas que incluyan todo tipo de caracteres pueden resistir los métodos modernos de hackeo. Aun así, incluso la contraseña más larga será vulnerable si no se utilizan niveles adicionales de protección.