Descargó KeePass desde el sitio equivocado — por la mañana ya reconstruía toda la empresa

KeePass guardó tus credenciales... pero para los atacantes.

Un grupo de ciberdelincuentes lleva al menos ocho meses distribuyendo versiones maliciosas del gestor de contraseñas KeePass, utilizándolas para instalar Cobalt Strike, robar credenciales y posteriormente lanzar ataques de ransomware en redes corporativas. La campaña fue descubierta por el equipo de WithSecure durante la investigación de un incidente con ransomware que dejó a una organización sin acceso a sus servidores VMware ESXi.

El ataque comenzaba con la descarga de un instalador falso de KeePass, promocionado a través de anuncios en Bing que redirigían a sitios web fraudulentos. Al ser KeePass un proyecto de código abierto, los atacantes pudieron modificar el código fuente e integrar funcionalidades maliciosas en una versión funcional del programa. La versión modificada, bautizada como KeeLoader, mantenía la interfaz habitual de KeePass, pero instalaba además un Beacon de Cobalt Strike — herramienta usada para controlar el sistema comprometido. Al mismo tiempo, el programa exportaba toda la base de contraseñas en texto plano y la enviaba a los atacantes mediante dicho Beacon.

Según el informe de WithSecure, la campaña utilizaba una marca de agua específica — un identificador único dentro del Beacon vinculado a una licencia de Cobalt Strike. Esa misma marca se había visto en ataques del grupo Black Basta, conocido por el uso de ransomware y su colaboración con brokers de acceso inicial (Initial Access Brokers). En este caso, se sospecha que uno de esos brokers fue quien distribuyó KeeLoader.

Además del robo de contraseñas, el programa modificado también exportaba otros datos de la base — logins, URLs, comentarios — a un archivo CSV con extensión .kp, almacenado en la carpeta %localappdata%. El nombre del archivo era un número aleatorio entre 100 y 999. Estos datos también eran enviados a los atacantes, lo que les daba acceso completo a todas las cuentas del usuario.

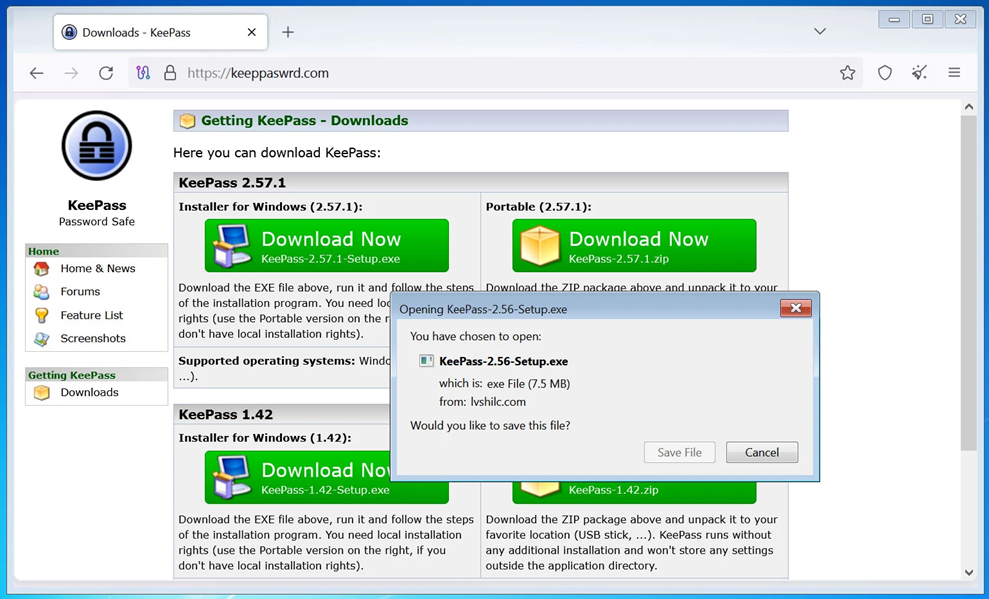

Lo notable es que los investigadores encontraron varias versiones de KeeLoader firmadas con certificados digitales legítimos. Para su distribución se usaban sitios duplicados como keeppaswrd[.]com, keegass[.]com y KeePass[.]me. Algunos de estos dominios, incluido keeppaswrd[.]com, siguen activos y continúan distribuyendo versiones maliciosas de KeePass, lo cual fue confirmado a través de VirusTotal.

Sitio falso de KeePass promocionando el instalador troyanizado (BleepingComputer)

La infraestructura de los atacantes era considerablemente amplia: creaban páginas falsas de servicios populares como WinSCP, Phantom Wallet, Sallie Mae y DEX Screener. Estas páginas se usaban para distribuir otros tipos de malware o recolectar credenciales. Uno de los dominios clave utilizados fue aenys[.]com, desde cuyos subdominios se alojaban estos sitios fraudulentos.

Los analistas de WithSecure vinculan esta actividad al grupo UNC4696, previamente asociado con la campaña Nitrogen Loader. Esta última, a su vez, había sido relacionada con operadores del ransomware BlackCat/ALPHV.

Estos ataques demuestran una vez más que incluso un dominio correcto en un anuncio no garantiza seguridad. Los ciberdelincuentes logran evadir las políticas de las redes publicitarias, mostrando URLs legítimas y redirigiendo luego a sitios maliciosos. Por eso, para descargar programas críticos como gestores de contraseñas, es fundamental usar únicamente fuentes oficiales y evitar cualquier enlace procedente de anuncios.