AVCheck ha sido eliminado: los hackers se quedan sin campo de pruebas para crear virus perfectos

El servicio ha desaparecido, pero las huellas permanecen. Y los cazadores con mandatos del FBI ya han salido tras ellas.

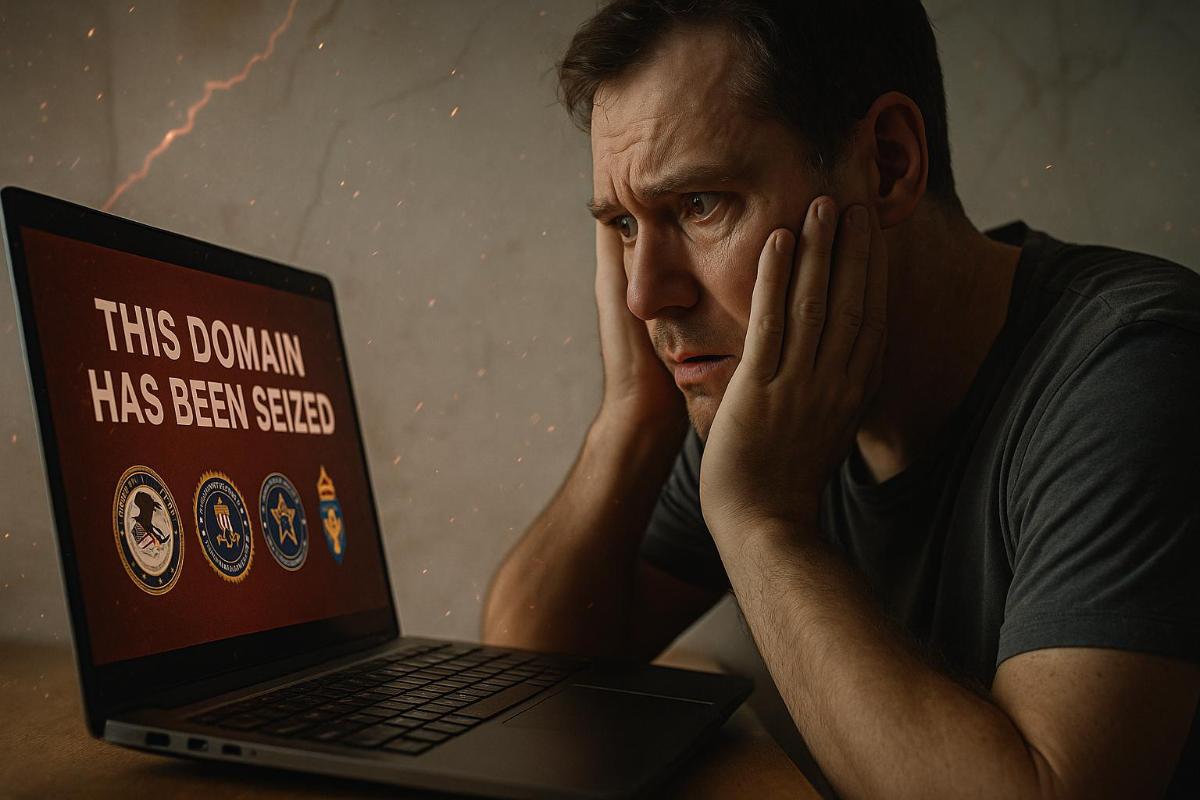

Uno de los servicios clandestinos más conocidos entre los ciberdelincuentes —AVCheck— ha sido cerrado. Su dominio principal, avcheck.net, ahora muestra un banner de incautación que incluye los logotipos del Departamento de Justicia de EE. UU., el FBI, el Servicio Secreto y la policía de los Países Bajos. Se trata del resultado de una operación internacional llevada a cabo en el marco de una persecución global contra desarrolladores y operadores de malware.

AVCheck funcionaba como un servicio conocido como CAV —"Counter Antivirus"—, es decir, una herramienta para probar si los virus eran detectados por sistemas antivirus. Los creadores de malware lo usaban para comprobar si su código era identificado por productos comerciales, y si lo era, seguían perfeccionando sus algoritmos hasta alcanzar una invisibilidad total.

Según la policía de los Países Bajos, AVCheck era uno de los servicios más grandes de su tipo en el mundo. Su objetivo principal era ofrecer una interfaz cómoda para verificar programas maliciosos en cuanto a su resistencia frente a mecanismos de defensa. Esto permitía a los atacantes lanzar al entorno real código previamente probado y lo más "limpio" posible desde el punto de vista de la detección, minimizando el riesgo de que fuera detenido.

Antes de desconectar completamente la plataforma, los investigadores colocaron en el sitio un formulario de inicio de sesión falso, con el que advertían a los posibles usuarios sobre las consecuencias legales del uso de tales herramientas. Esta trampa formó parte de las acciones operativas orientadas a desmotivar y rastrear a los clientes del servicio.

Paralelamente, se recopilaron pruebas que vinculan a los operadores de AVCheck con otros dos servicios de la misma ecosfera criminal: Cryptor.biz y Crypt.guru. El primero también fue incautado por las autoridades, el segundo dejó de funcionar. Ambos se especializaban en cifrado de código malicioso —el siguiente paso lógico después de la prueba: los "cryptors" empaquetaban los virus de forma que no se delataran ni siquiera durante análisis exhaustivos.

El esquema de trabajo de los ciberdelincuentes era extremadamente técnico: primero encargaban la ofuscación o el cifrado del virus mediante un servicio de crypting, luego probaban el ejecutable resultante en AVCheck, logrando un nivel de detección cero. Solo entonces lanzaban el malware al ataque —dirigiéndolo contra organizaciones, empresas y usuarios.

Según el FBI, estos servicios CAV representan una infraestructura básica del mundo cibercriminal. No solo facilitan la propagación del malware, sino que permiten a los atacantes perfeccionarlo, encontrar las mejores formas de evadir antivirus, cortafuegos, sistemas de análisis y detección basada en comportamiento. Como resultado, empresas y usuarios no se enfrentan a virus rudimentarios, sino a armas de alta precisión, comprobadas y afinadas muchas veces.

La clave para desenmascarar a AVCheck y sus servicios relacionados fue el trabajo encubierto. Los agentes lograron realizar varias compras en los sitios, haciéndose pasar por clientes comunes. Estas transacciones permitieron no solo estudiar el funcionamiento interno de las plataformas, sino también reunir pruebas de su carácter delictivo. El análisis de direcciones de correo electrónico, cuentas vinculadas y otros metadatos llevó a los investigadores hasta miembros de grupos implicados en ataques con ransomware, incluidos incidentes ocurridos en EE. UU. y específicamente en la zona de Houston.

Según el Departamento de Justicia de EE. UU., la operación para desconectar AVCheck y sus servicios "hermanos" de crypting concluyó el 27 de mayo de 2025. La incautación de los dominios formó parte de una gran campaña internacional llamada Operación Endgame. Se trata de una operación especial en varias etapas, durante la cual las fuerzas del orden ya han incautado más de 300 servidores y 650 dominios que sustentaban infraestructura maliciosa vinculada a ataques con ransomware.

Anteriormente, en el marco de la misma operación, se desmantelaron las infraestructuras de malware tan conocidos como Danabot y Smokeloader —ambos utilizados activamente en ciberataques contra redes corporativas y usuarios particulares de todo el mundo. Los servicios de cifrado y prueba, como AVCheck, formaban parte del mismo ciclo de distribución de estas amenazas.

Según los expertos, la importancia de eliminar AVCheck no radica solo en la desaparición de un servicio concreto. Es un golpe contra el modelo de preparación de ataques en su etapa inicial, cuando los delincuentes aún están perfeccionando sus herramientas. Al eliminar la herramienta de prueba, las autoridades interfieren en la fase de I+D del cibercrimen, reduciendo la calidad y eficacia general de las campañas maliciosas desde su inicio.

Para las víctimas potenciales, esto puede significar menos intrusiones, menos evasiones exitosas de los sistemas de protección y más posibilidades de prevenir la infección. Y para los propios atacantes —un aumento del riesgo y de los costos.