¿Hiciste clic en un archivo del Explorador? Felicidades: el sistema ya no es tuyo

La barra de direcciones del Explorador se convierte en un caballo de Troya dentro de tu sistema.

Una nueva variante de ingeniería social llamada FileFix demuestra cómo la interfaz familiar de Windows puede transformarse en una herramienta para ejecutar comandos maliciosos de forma encubierta. Esta técnica fue presentada por un especialista en ciberseguridad conocido bajo el seudónimo de mr.d0x.

FileFix es una evolución de los ataques conocidos como ClickFix, que los hackers de todo el mundo utilizan activamente. En su forma clásica, los delincuentes colocan un botón en una página web que copia un comando malicioso en el portapapeles de Windows. Luego, se invita al usuario a pegarlo en PowerShell o en la línea de comandos, bajo el pretexto de “corregir un error” o “desbloquear el acceso”. Estos trucos suelen camuflarse como captchas o alertas de fallos en la web para motivar a la víctima a actuar.

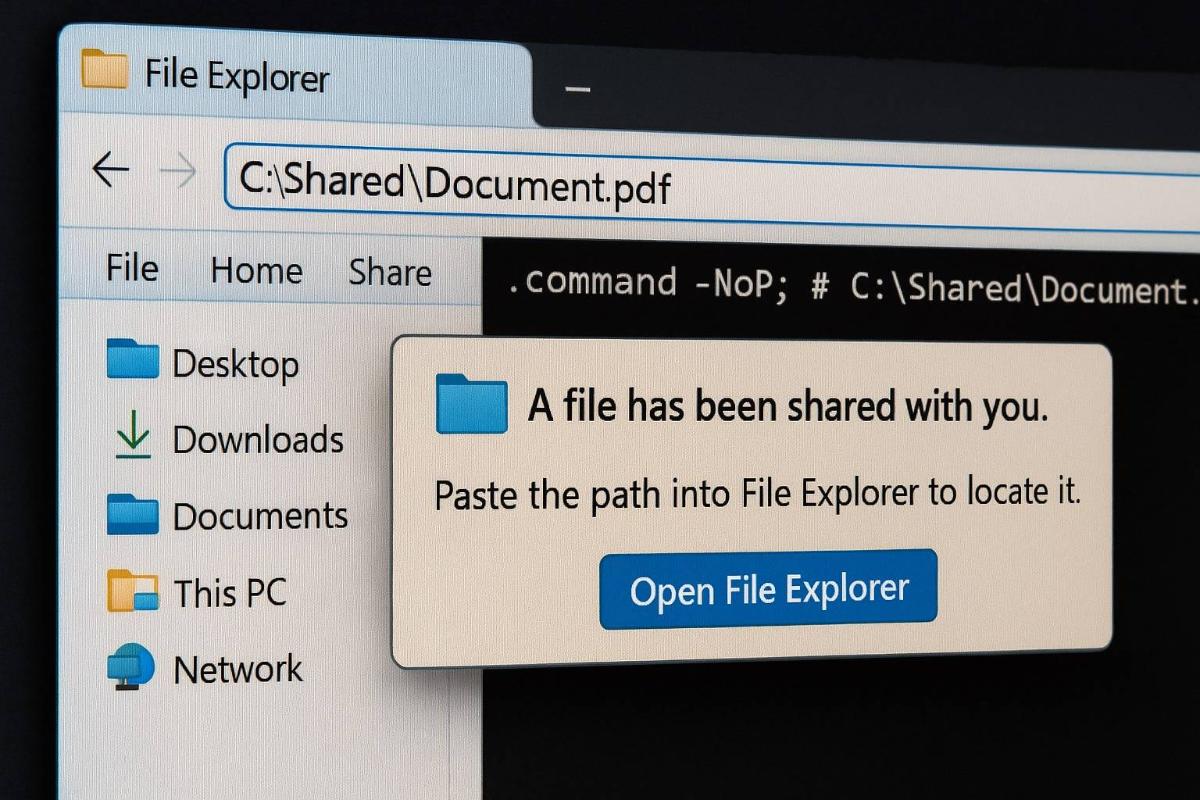

Sin embargo, FileFix lleva este esquema a un nivel aún más sofisticado, eliminando la línea de comandos de la cadena y aprovechando la interfaz habitual del Explorador de Windows. El especialista demostró cómo es posible inducir al usuario a introducir un comando malicioso directamente en la barra de direcciones del Explorador, lo que provoca la ejecución del comando a nivel del sistema.

La característica clave de FileFix es que prescinde de ventanas de error sospechosas o alarmantes. En su lugar, en la página de phishing aparece un aviso creíble que supuestamente informa de que se ha recibido un archivo y que debe abrirse. Al usuario se le sugiere pegar la ruta del archivo en la barra de direcciones del Explorador. Además, el botón en la página no solo abre la ventana de selección de archivos, sino que también copia discretamente el comando preparado en el portapapeles.

Para que el comando parezca inofensivo, se utiliza un truco ingenioso: dentro de la cadena se incluye una ruta falsa al archivo, mientras que la parte maliciosa queda oculta gracias a un comentario de PowerShell. Como resultado, en la barra de direcciones solo se ve la ruta falsa, pero el comando oculto se ejecuta automáticamente. Para evitar que el usuario seleccione accidentalmente un archivo legítimo de su dispositivo, el código de demostración bloquea la función de carga de archivos. Si el usuario intenta elegir un archivo manualmente, el script en la página interrumpe la acción y muestra una advertencia por incumplimiento de las instrucciones.

Anteriormente, los ataques ClickFix ya han demostrado su eficacia y se utilizan activamente en el cibercrimen. Han servido para propagar programas espía, troyanos de acceso remoto e incluso ransomware. Se sabe que el grupo norcoreano Kimsuky incorporó elementos de ClickFix en sus campañas, camuflando las instrucciones como registros de dispositivos a través de documentos PDF y sitios web falsos.

Un esquema similar fue utilizado por delincuentes que se hacían pasar por representantes de Booking. El objetivo eran empleados del sector hotelero, a quienes se les entregaban comandos maliciosos disfrazados de instrucciones. Este tipo de engaños también se ha trasladado a Linux, donde al usuario se le sugiere pegar un supuesto comando seguro en la terminal, pero en realidad se ejecuta código malicioso.

La nueva variante FileFix es peligrosa porque traslada el ataque a un entorno más familiar y confiable: la interfaz del Explorador. Esto reduce la desconfianza de los usuarios y facilita el trabajo de los atacantes. mr.d0x expresó su convicción de que su técnica será adoptada por grupos criminales en un futuro próximo. Algo similar ocurrió con su investigación anterior sobre el método de ataque “navegador dentro de navegador”, que fue rápidamente adaptado por delincuentes para ataques reales.