Un PNG aparentemente inocente oculta un troyano: ahora hasta una imagen puede robarte el dinero

Astaroth, troyano bancario, usa GitHub para sortear bloqueos y descargar su configuración.

Los especialistas de McAfee informaron sobre una nueva actividad del troyano bancario Astaroth, que comenzó a utilizar GitHub como canal persistente para la entrega de datos de configuración. Este enfoque permite a los atacantes mantener el control de los dispositivos infectados incluso después de la desconexión de los servidores de comando principales, aumentando significativamente la persistencia del malware y dificultando su neutralización.

El ataque comienza con un correo de phishing, que se hace pasar por una notificación de servicios populares como DocuSign o que contiene supuestamente el currículum de un candidato. En el cuerpo del correo hay un enlace que conduce a la descarga de un archivo ZIP. Dentro se encuentra un acceso directo (.lnk) que ejecuta JavaScript oculto mediante mshta.exe. Este script descarga un nuevo conjunto de archivos desde un servidor remoto cuyo acceso está restringido por geolocalización: el malware solo se descarga en dispositivos ubicados en las regiones objetivo.

El paquete descargado incluye un script AutoIT, el intérprete AutoIT, el cuerpo cifrado del propio troyano y un archivo de configuración separado. El script despliega shellcode en memoria e inyecta un archivo DLL en el proceso RegSvc.exe, utilizando técnicas de evasión de análisis y suplantación de la API estándar kernel32.dll. El módulo descargado, escrito en Delphi, comprueba cuidadosamente el entorno: al detectar una sandbox, un depurador o un sistema con configuración regional en inglés, la ejecución se detiene inmediatamente.

Astaroth supervisa continuamente qué ventanas están abiertas en la pantalla. Si el usuario entra en la web de un banco o de un servicio de criptomonedas, el troyano activa un keylogger, interceptando todas las pulsaciones de teclas. Se basa en los nombres de las clases de ventana, como chrome, mozilla, ieframe y otras. Entre los recursos objetivo se citan sitios de los mayores bancos de Brasil y plataformas de criptomonedas, incluidas Binance, Metamask, Etherscan y LocalBitcoins. Todos los datos robados se transmiten al servidor de los atacantes mediante un protocolo propio o a través del servicio de proxy inverso Ngrok.

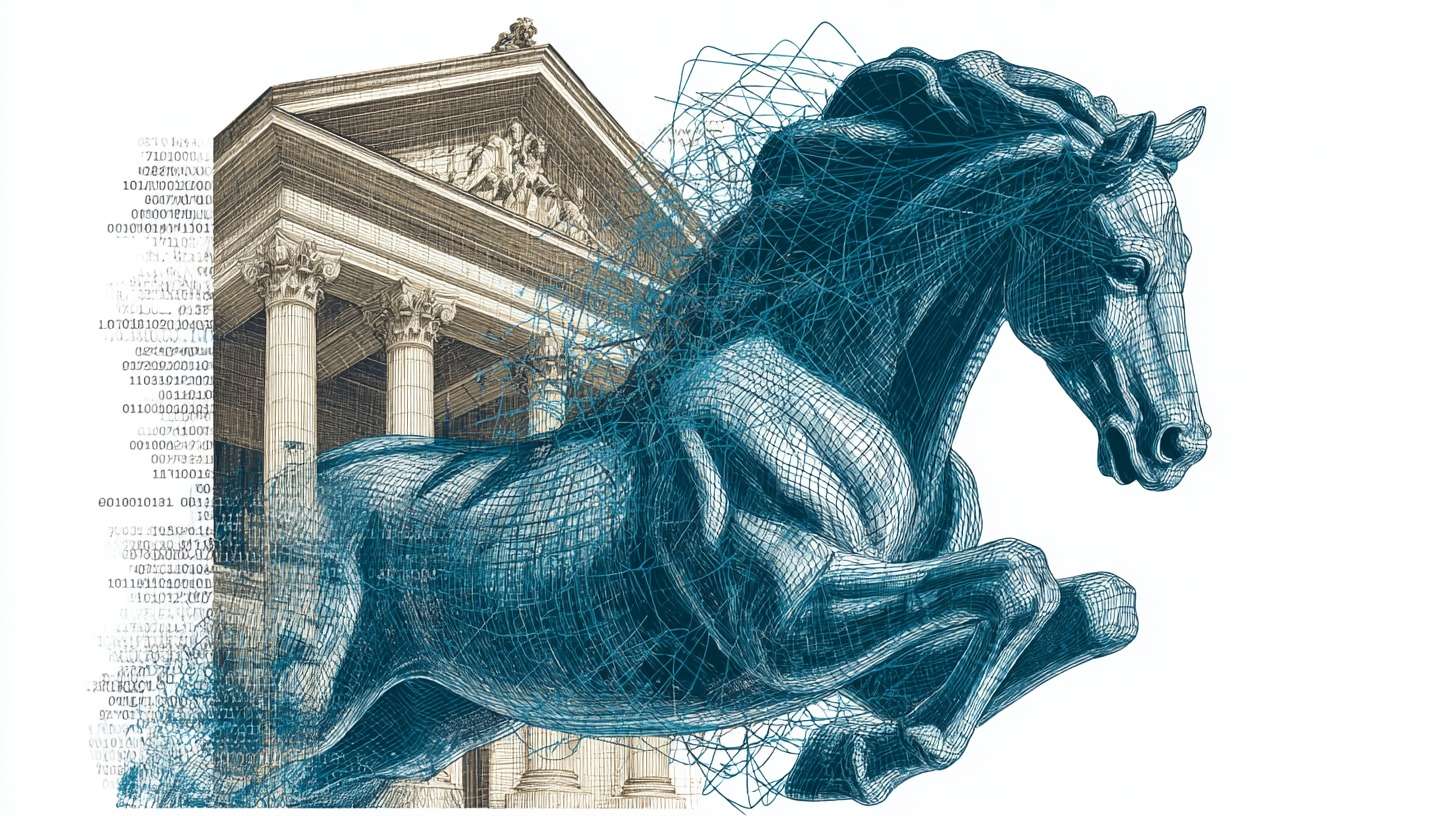

Una peculiaridad de esta campaña es que Astaroth utiliza GitHub para actualizar su configuración. Cada dos horas el troyano descarga una imagen PNG desde un repositorio público en la que, mediante esteganografía, se oculta una configuración cifrada. Los repositorios detectados contenían imágenes con un formato de nombre predefinido y fueron eliminados con rapidez a petición de los investigadores. Sin embargo, el propio método demuestra cómo las plataformas legítimas pueden emplearse como un canal de respaldo para programas maliciosos.

Para persistir en el sistema, el troyano coloca un acceso directo en la carpeta de inicio automático, asegurando su ejecución cada vez que se enciende el ordenador. A pesar de la complejidad técnica del ataque, el vector principal sigue basándose en la ingeniería social y en la confianza de los usuarios en los correos electrónicos.

Durante la investigación, los especialistas determinaron que la principal geografía de las infecciones se concentra en América del Sur —principalmente en Brasil, pero también en Argentina, Colombia, Chile, Perú, Venezuela y otros países de la región. También es posible actividad en Portugal e Italia.

McAfee subraya que este tipo de esquemas evidencia la necesidad de gestionar con más cuidado las plataformas públicas, como GitHub, ya que los atacantes recurren cada vez más a ellas para eludir los mecanismos tradicionales de bloqueo. La compañía ya ha proporcionado información sobre los repositorios maliciosos, que fueron eliminados en breve, interrumpiendo temporalmente la cadena de actualizaciones de Astaroth.