Caos entre pasajeros y chantaje al director ejecutivo: Everest demostró cómo paralizar los principales aeropuertos.

El grupo "Everest" se atribuyó el caos en los aeropuertos.

La agrupación Everest se atribuyó la responsabilidad del ataque a Collins Aerospace, que provocó un fallo masivo de los sistemas de registro de pasajeros en los principales aeropuertos de Europa en septiembre. Los atacantes afirman que accedieron a 50 gigabytes de datos y exigieron un rescate, aunque no han presentado pruebas de la filtración.

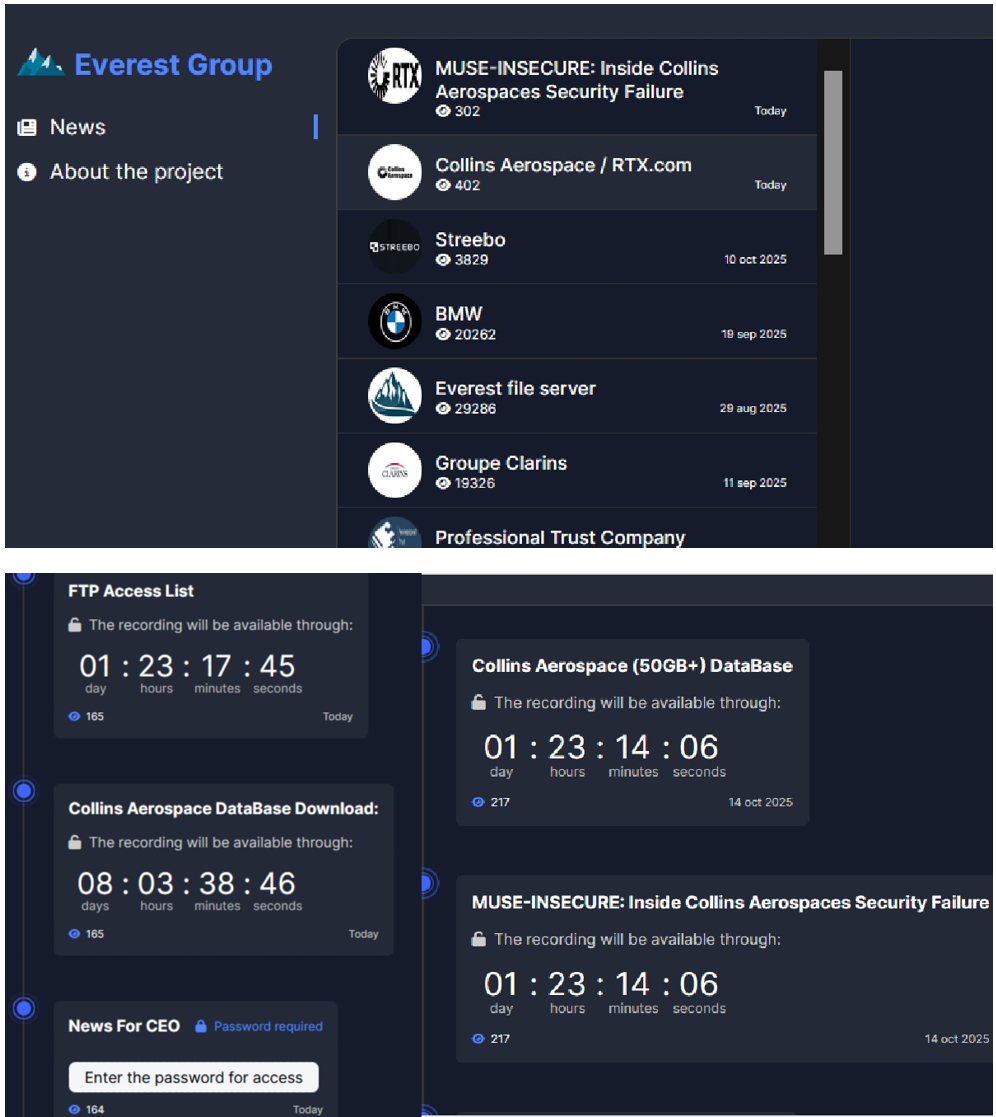

Collins Aerospace, filial de la corporación Raytheon Technologies (RTX), fue añadida a la lista de víctimas en el portal darknet de Everest. La publicación consta de cinco secciones con títulos como «MUSE-INSECURE: Dentro de la falla de seguridad de Collins Aerospace» y «FTP Access List». El último bloque, bajo el título «News for CEO», está dirigido a la dirección de la empresa —probablemente al presidente de Collins Aerospace, Steven Timm, o al director ejecutivo de RTX, Christopher Calio. Según observadores, los atacantes facilitaron la contraseña para acceder a un mensaje privado. Un temporizador de cuenta regresiva iniciado el 14 de octubre mostraba 24 horas hasta la divulgación de datos; sin embargo, el 18 de octubre Everest prorrogó el plazo por 8 días más, lo que podría indicar contacto entre las partes.

Entradas en el sitio de la agrupación Everest (Cybernews)

El incidente ocurrió el 19 de septiembre, cuando Collins Aerospace registró un fallo en el software Arinc cMUSE, utilizado por decenas de aeropuertos para el registro y el embarque de pasajeros. El aeropuerto de Heathrow fue el primero en informar de los problemas; poco después le siguieron Bruselas, Berlín, Dublín y Cork. Los mostradores electrónicos de registro quedaron bloqueados y el personal tuvo que pasar a un modo manual. La Agencia de la Unión Europea para la Ciberseguridad (ENISA) confirmó que la causa fue un cifrador. En el momento del ataque en Heathrow, alrededor de mil ordenadores estaban "dañados" y requerían una recuperación manual.

El incidente volvió a poner de manifiesto cuán vulnerable es la infraestructura aeronáutica frente a los extorsionadores. Según RTX, las interrupciones se limitaron a las zonas de registro y entrega de equipaje; sin embargo, las consecuencias se notaron durante varios días, afectando a miles de vuelos y a cientos de miles de pasajeros. Everest afirma que robó más de 50 gigabytes de datos de los servidores de la empresa; no obstante, a diferencia de otros grupos, no publica muestras de los archivos robados. Esto dificulta la verificación de la autenticidad de sus afirmaciones.

En los últimos años, el sector aeroespacial y de tecnologías de defensa ha sido objetivo de ataques de forma recurrente. En agosto, el grupo Play atacó al proveedor de la Marina de EE. UU. Jamco Aerospace; en enero, INC Ransom declaró haber comprometido a Stark Aerospace; y a finales de 2023 LockBit interrumpió las operaciones de Boeing. Además de los contratistas de defensa, los extorsionadores atacan activamente a aerolíneas: el operador alemán FAI Aviation Group, la canadiense WestJet, las estadounidenses Hawaiian Airlines y Alaska Airlines, y la australiana Qantas ya han sufrido incidentes similares.

El grupo Everest, activo desde 2021, es conocido por una serie de ataques de alto perfil contra AT&T, BMW, Allegis Group, Mailchimp, Crumbl y Radisson. Según el servicio Ransomlooker, desde 2023 ha publicado información sobre 248 víctimas, más de un centenar en el último año. Everest también se vincula con otra red cibercriminal conocida: BlackByte.