¿Impuesto sobre beneficios? No, sobre contraseñas: nuevo backdoor que se hace pasar por la "Agencia Tributaria" y vacía los navegadores de empresas rusas.

Un bulo convincente sobre un impuesto a la renta del 15% se convirtió en una potente herramienta de espionaje empresarial.

Los especialistas de SEQRITE Labs detectaron una campaña dirigida contra empresas vinculadas al comercio de automóviles y al comercio electrónico en Rusia. Durante el ataque se empleó un módulo malicioso hasta entonces desconocido para la plataforma .NET, denominado CAPI Backdoor. La investigación mostró que los atacantes actuaron con un alto grado de preparación, empleando un esquema de infección en varias etapas, documentos señuelo verosímiles y una infraestructura de comando y control cuidadosamente construida.

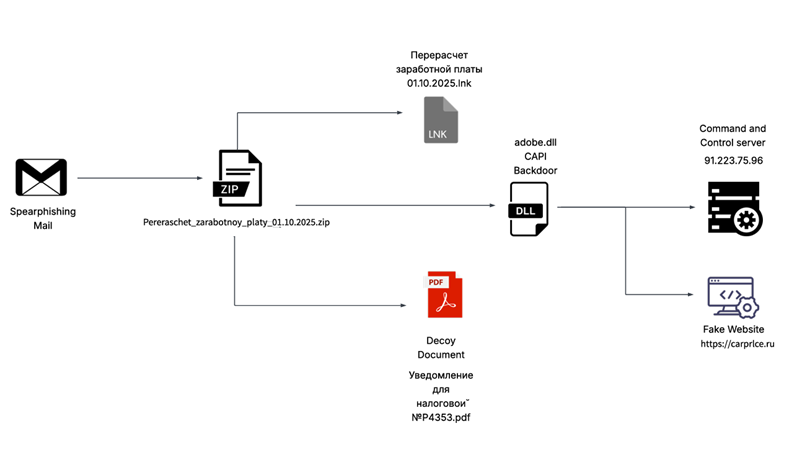

La infección comenzó con un archivo ZIP subido a VirusTotal el 3 de octubre de 2025. El archivo se llamaba «Pereraschot zarabotnoy platy 01.10.2025.zip» y contenía un acceso directo LNK con el mismo nombre, que ejecutaba una biblioteca DLL mediante la utilidad del sistema rundll32.exe. Sustituir el documento real por un contenido verosímil convencía al personal de contabilidad o de recursos humanos de abrir el adjunto, activando así la cadena de infección.

En el archivo había un documento PDF falso titulado «Uvedomlenie dlya nalogovoy №P4353», que describía con detalle los cambios en el impuesto sobre la renta a partir del 1 de octubre de 2025. El texto parecía realista: en la primera página se informaba sobre las nuevas normas de tributación, en la segunda se mostraban cálculos para tasas del 13% y 15% para ingresos superiores a tres millones de rublos, y la última parte contenía recomendaciones para los empleados. De ese modo, los atacantes buscaban ganarse la confianza y reducir la probabilidad de sospecha.

La ejecución del archivo LNK activaba la descarga del implante DLL, escrito en .NET y camuflado como adobe.dll o client6.dll. La carga principal establecía comunicación bidireccional con el servidor de comando a través del puerto TCP 443 y podía ejecutar un amplio conjunto de funciones, incluida la exfiltración de datos, la captura de pantallas y la obtención de persistencia en el sistema.

Cadena de infección (SEQRITE)

Entre las capacidades detectadas de CAPI Backdoor se cuentan la comprobación de privilegios de administrador, la búsqueda de soluciones antivirus instaladas mediante la consulta WMI SELECT * FROM AntiVirusProduct, así como la apertura del señuelo en PDF para distraer al usuario. Los comandos desde el servidor C2 se recibían en formato binario, se decodificaban a cadenas y se ejecutaban localmente.

El código malicioso permitía a los atacantes:

— transmitir información sobre el directorio actual y el usuario;

— configurar la ejecución automática mediante un acceso directo en la carpeta Startup o mediante una tarea programada llamada AdobePDF;

— volcar datos de los navegadores Chrome, Edge y Firefox, incluidos contraseñas guardadas, historial y tokens de autenticación;

— crear archivos comprimidos edprofile.zip, chprofile_safe.zip y ffprofile_safe.zip con la información robada;

— capturar imágenes de la pantalla en formato PNG con marca temporal.

Además, CAPI Backdoor contaba con métodos avanzados para detectar entornos virtuales. Analizaba la presencia de un hipervisor mediante la consulta WMI SELECT HypervisorPresent FROM Win32_ComputerSystem, comprobaba el registro en busca de huellas de máquinas virtuales, comparaba las direcciones MAC de los adaptadores de red con rangos conocidos de VMware y VirtualBox, y determinaba el fabricante de los componentes del sistema para verificar que el programa se ejecutaba en hardware real. Esta medida ayudaba a evitar la detección durante el análisis en entornos aislados.

Para mantener la persistencia, el malware utilizaba dos métodos. El primero se copiaba a la carpeta AppData\Roaming\Microsoft y creaba el acceso directo Microsoft.lnk en el inicio automático, que apuntaba a rundll32.exe con el argumento: la ruta a la copia del backdoor. El segundo método añadía una tarea del programador que ejecutaba la misma DLL cada hora durante 7 días, lo que garantizaba la ejecución continua incluso tras reinicios del sistema.

Los especialistas detectaron que CAPI Backdoor se comunicaba con la dirección IP 223.75.96:443 y generaba dominios auxiliares mediante un algoritmo DGA. Inicialmente el malware se alojó en el dominio falso carprlce[.]ru, que imitaba al recurso real carprice[.]ru. Tras la actividad inicial, la infraestructura maliciosa se trasladó a otros hosts vinculados al ASN 197695 (AS-REG) y al ASN 39087 (P.a.k.t LLC), desde donde se transmitían los datos robados.

El análisis de SEQRITE Labs indica que el objetivo de la operación MotorBeacon eran empresas rusas de los sectores automotriz y del comercio electrónico. El uso de notificaciones fiscales verosímiles y archivos localizados apunta a un conocimiento profundo de los procesos comerciales en las organizaciones objetivo. Que el implante principal esté escrito en .NET sugiere un intento de camuflar la actividad como aplicaciones legítimas de Windows y de complicar el análisis estático. La campaña sigue activa, y la infraestructura de los atacantes, según las observaciones, continúa evolucionando.