Red Hat, Windows y VirtualBox cayeron en un solo día — y eso es solo el comienzo de Pwn2Own

En 8 horas — 260 mil dólares y puro asombro.

En el primer día del concurso de hacking Pwn2Own Berlin 2025, los investigadores lograron ganar 260 mil dólares al demostrar cadenas de vulnerabilidades de día cero en Windows 11, Red Hat Linux y Oracle VirtualBox. El torneo, que se celebra en el marco de la conferencia OffensiveCon, este año está centrado en el hacking de tecnologías corporativas e incluye por primera vez una categoría dedicada a ataques contra inteligencia artificial.

Uno de los primeros objetivos comprometidos fue Red Hat Enterprise Linux for Workstations. Un miembro del equipo DEVCORE Research Team, bajo el alias Pumpkin, logró una escalada local de privilegios mediante un desbordamiento de enteros, obteniendo una recompensa de 20 mil dólares por su exploit. Un resultado similar fue presentado por Hyunwoo Kim y Wongi Lee, quienes usaron una cadena de errores que incluía un use-after-free y una fuga de información. Sin embargo, una de las fallas resultó ser una vulnerabilidad conocida (N-day), por lo que fue considerada una “colisión” con un fallo ya documentado y no una nueva vulnerabilidad.

Windows 11 también se vio comprometido. Chen Le Qi, de STARLabs SG, recibió 30 mil dólares por una escalada de privilegios hasta SYSTEM mediante una combinación de use-after-free y desbordamiento de enteros. El sistema fue vulnerado dos veces más hasta el nivel SYSTEM: Marcin Wiązowski aprovechó una escritura fuera de límites del búfer, mientras que Hyeonjin Choi demostró un ataque basado en type confusion.

Una contribución importante al total de recompensas vino del equipo Team Prison Break. Consiguieron escapar del entorno aislado de Oracle VirtualBox y ejecutar código arbitrario en el sistema anfitrión mediante un desbordamiento de enteros, lo que les valió 40 mil dólares. Esta categoría es considerada tradicionalmente una de las más complejas, ya que requiere evadir la sandbox y lograr una ejecución estable en el sistema operativo base.

También se vulneraron herramientas de inteligencia artificial durante el primer día. Sina Hejrihah, del equipo Summoning Team, obtuvo 35 mil dólares por explotar una vulnerabilidad de día cero en Chroma y un fallo conocido en Nvidia Triton Inference Server. Por su parte, Billy y Ramdhan, de STARLabs SG, ganaron 60 mil dólares al escapar de Docker Desktop y ejecutar código en el host mediante una vulnerabilidad use-after-free.

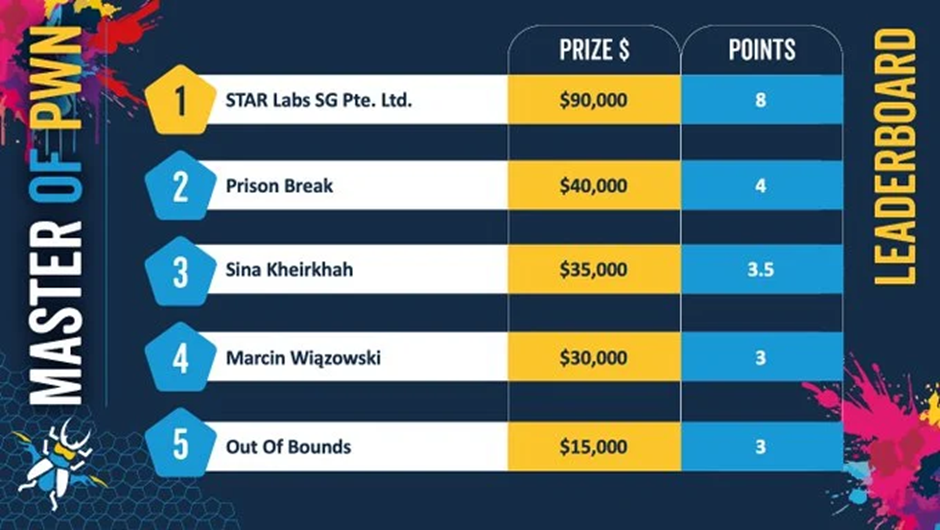

Tabla con el TOP-5 del primer día de la competición (Trend Zero Day Initiative)

El hackathon continuará hasta el 17 de mayo, y en el segundo día los participantes intentarán comprometer Microsoft SharePoint, VMware ESXi, Mozilla Firefox, Oracle VirtualBox y Red Hat Linux. Todos los productos están completamente actualizados, lo que resalta la relevancia de cada vulnerabilidad de día cero presentada. Los fabricantes tienen 90 días para publicar parches tras la divulgación oficial.

En total, en Berlin 2025 se reparten más de un millón de dólares. Las categorías de ataque cubren no solo navegadores y virtualización, sino también aplicaciones corporativas, infraestructura en la nube, automóviles e inteligencia artificial. Aunque entre los objetivos figuran bloques de prueba de los Tesla Model 3 (2024) y Model Y (2025), hasta el momento no se ha registrado ningún intento de ataque contra ellos.