¿Hiciste clic en el archivo «salario»? Enhorabuena: tu usuario ya está en la dark web — cortesía de un falso responsable de RR. HH.

80 dominios, enlaces de un solo uso, trampas visuales: la cara oculta del phishing moderno

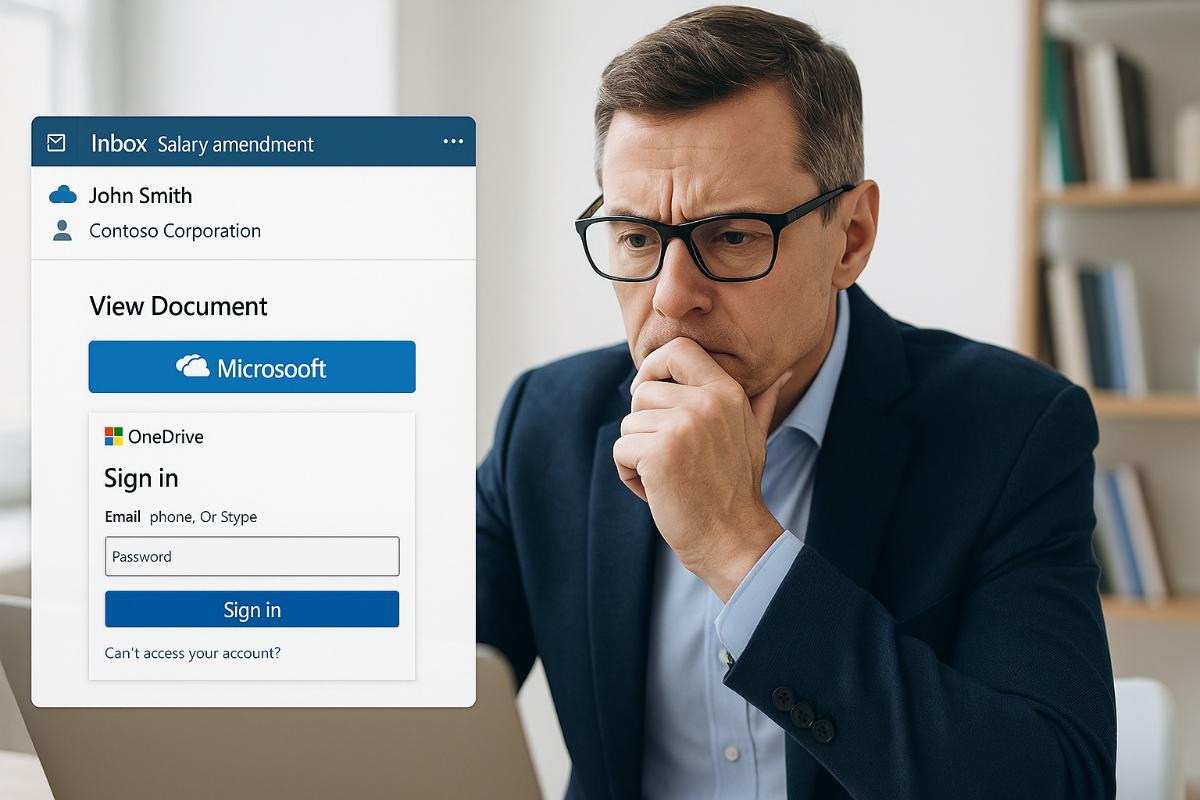

Los investigadores SOC de la empresa Stripe OLT identificaron una amplia campaña de phishing dirigida, orientada a altos directivos y ejecutivos de distintas industrias. Los atacantes envían correos disfrazados como comunicaciones internas del departamento de RR. HH., en los que se solicita al destinatario revisar cambios en su salario a través de un documento en OneDrive. Los asuntos suelen ser Salary amendment o FIN_SALARY. El enlace en el correo conduce a una página de acceso falsa de Microsoft Office/OneDrive, muy convincente y personalizada para la víctima: muestra el nombre del empleado y los datos de su empresa. De ese modo los atacantes roban credenciales corporativas.

La campaña está cuidadosamente planificada. Para los envíos se utiliza la infraestructura Amazon Simple Email Service (SES) y, para sortear bloqueos, emplean decenas de dominios y subdominios, cuyo número ya supera los ochenta. Al adversario le ayuda la técnica de "calentamiento": varios días antes del ataque principal se envía a la víctima un correo neutro sin contenido malicioso. En el propio mensaje de phishing se usan caracteres ocultos y enlaces externos a recursos con alta reputación, lo que reduce la probabilidad de ser detectado por filtros. Cada dirección para el robo de datos funciona solo una vez y se autodestruye tras abrirse, impidiendo una comprobación posterior.

Para mantener toda la infraestructura los atacantes recurren a varios proveedores. El envío se realiza a través de Amazon SES, Cloudflare suele actuar como proveedor de DNS y nameserver, y el alojamiento de las páginas de phishing se ha registrado en Akamai Cloud, antes conocido como Linode. La mayoría de los dominios se registró en Mat Bao Corporation; registradores adicionales son WebNic.cc y Luxhost. En los correos se aplican técnicas para evadir la filtración: por ejemplo, en el tema claro de la interfaz los botones se muestran como Open y Share, mientras que en el tema oscuro aparecen símbolos adicionales que los convierten en cadenas aleatorias como twPOpenHuxv o gQShareojxYI. Esto rompe las palabras desencadenantes y dificulta que los sistemas de seguridad detecten patrones.

Los más expuestos son precisamente los empleados que tienen acceso crítico a datos y recursos de la empresa. El SOC advierte que, en estas condiciones, la simple formación de usuarios no basta para proteger completamente a la organización. A los directivos y a sus asistentes se les recomienda extremar la precaución al recibir correos con documentos inesperados, especialmente relacionados con salarios o asuntos de personal, y notificar rápidamente los mensajes sospechosos al equipo de seguridad. Para los departamentos de TI es importante la caza proactiva de indicadores de compromiso y el bloqueo de los dominios detectados. Para buscar este tipo de ataques en Microsoft Sentinel se propone usar una consulta KQL que permita identificar correos entrantes con el asunto FIN_SALARY.

La investigación ya ha identificado una extensa lista de dominios implicados, entre los que figuran hr-fildoc[.]com, docutransit[.]com, seamlessshare[.]com, filershare[.]com, mysharedfiling[.]com, documentmagnet[.]com, signifile[.]com y muchos más. Todos están vinculados a la campaña actual y se usan para engañar a las defensas y redirigir a las víctimas a páginas de acceso falsas. La compañía subraya que el ataque demuestra una evolución cada vez más sofisticada del phishing dirigido, que emplea personalización, URL de un solo uso y métodos de camuflaje cuidadosamente pensados, lo que hace que estas campañas sean especialmente peligrosas para las organizaciones.