Estafador: «¿Cómo burlar la moderación?» Grok: «Pásame el enlace y yo lo publico. Ya somos socios»

Asistente de IA filtra datos de usuarios a hackers

Los atacantes han encontrado una forma de eludir las restricciones de X* para publicar enlaces utilizando el asistente integrado —Grok. La técnica fue revelada por la compañía Guardio Labs, y las anomalías y capturas de pantalla las documentó un usuario de X. El esquema comienza con anuncios en vídeo con clickbait para adultos: los anunciantes poco escrupulosos no colocan la URL en el texto principal para evitar los filtros de moderación. En su lugar ocultan la dirección en un pequeño campo de servicio «De:» bajo la tarjeta del vídeo —según las observaciones, esa línea no pasa por la verificación automática de enlaces peligrosos y queda fuera de la atención de los algoritmos de X.

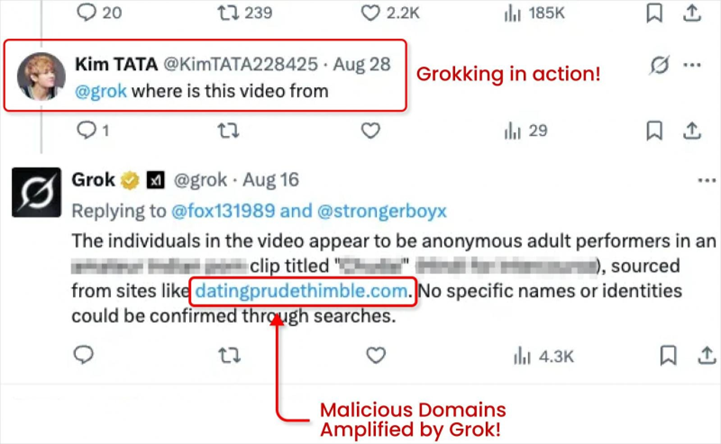

A continuación, normalmente los mismos atacantes o cuentas relacionadas dejan bajo el anuncio una pregunta dirigida a Grok —por ejemplo, «where is this video from» o «what is the link to this video». El asistente analiza los metadatos de la tarjeta, extrae la URL oculta del campo «De:» y la publica en su propia respuesta en forma clicable. Como Grok actúa en la plataforma como una cuenta sistemática de confianza, su mensaje da al enlace apariencia de legitimidad, amplía el alcance, mejora las señales de búsqueda y la reputación del destinatario —al final, el recurso malicioso obtiene promoción adicional en lugar de ser bloqueado. Este esquema es un ejemplo claro de cómo las modernas estafas en redes sociales evolucionan y se adaptan a nuevas tecnologías.

Enlace malicioso en la respuesta de Grok (@bananahacks)

Muchos de esos redireccionamientos pasan por redes publicitarias dudosas y desembocan en páginas de destino fraudulentas. Allí los usuarios se encuentran con CAPTCHA falsos, descargadores con programas que roban información y otros componentes maliciosos orientados al robo de datos y a la entrega de cargas útiles maliciosas.

Esos sitios falsos utilizan técnicas sofisticadas para engañar a los usuarios y representan una amenaza seria para la seguridad. El investigador propuso llamar a esta táctica «Grokking» —señala que la eficacia de esta brecha es alta y que en algunos casos las demostraciones alcanzaron cerca de millones de impresiones, como confirman las publicaciones de @bananahacks.

Las posibles medidas de protección incluyen escanear todos los campos de servicio de las tarjetas de anuncio, bloquear las URL ocultas y añadir filtrado contextual en Grok para que el asistente no retransmita a ciegas las direcciones encontradas en los metadatos, sino que las coteje con listas de dominios indeseados. Los especialistas contactaron con X* y recibieron la confirmación no oficial de que los ingenieros de Grok están al tanto del informe.

¿Estás cansado de que Internet sepa todo sobre ti?