Administradores se quedan sin Año Nuevo: el grupo Scattered Lapsus$ Hunters promete arruinar las fiestas a usuarios de Zendesk y Salesforce

El grupo Scattered Lapsus$ Hunters intensifica su campaña: plataformas SaaS y sus operadores desprevenidos vuelven a estar en la mira

Los especialistas de ReliaQuest descubrieron más de 40 dominios falsos que se hacen pasar por portales de Zendesk y los relacionan con el grupo delictivo cibernético Scattered Lapsus$ Hunters. Los dominios usan páginas de phishing con formularios SSO falsos y, al parecer, forman parte de una nueva campaña a gran escala contra los usuarios de la popular plataforma de soporte al cliente.

Según ReliaQuest, en los últimos seis meses los atacantes registraron decenas de dominios de typosquatting que difieren del verdadero Zendesk en solo una o dos letras: por ejemplo, znedesk[.]com o vpn-zendesk[.]com. Algunas direcciones combinan en la URL el nombre Zendesk con los nombres de distintas empresas, lo que hace que los enlaces parezcan familiares y aumenta la probabilidad de que un empleado de soporte o un cliente haga clic sin darse cuenta. En algunos de esos sitios hay páginas de inicio de sesión único falsificadas que se muestran antes del formulario real de Zendesk y recopilan de forma discreta nombres de usuario y contraseñas.

ReliaQuest señala que los dominios detectados comparten detalles técnicos: registro a través de NiceNic, datos de contacto en Estados Unidos y Reino Unido y servidores de nombres ocultos tras Cloudflare. Esa «huella» ya se observó en la campaña de agosto contra la plataforma CRM Salesforce, también atribuida a Scattered Lapsus$ Hunters, donde se usaron páginas SSO falsas similares y manipulación de nombres de dominio.

El peligro no se limita solo al robo de credenciales mediante páginas web. Los investigadores señalan que a través de portales legítimos de Zendesk de diferentes organizaciones, probablemente se envían masivamente tickets falsos. Estas solicitudes se hacen pasar por peticiones administrativas urgentes, problemas de pago o restablecimiento de contraseña, pero contienen enlaces o adjuntos con malware —por ejemplo, troyano de acceso remoto (RAT). Si un agente de soporte abre el adjunto o sigue el enlace, los atacantes obtienen un punto de apoyo en la red corporativa, desde donde pueden escalar el ataque, realizar reconocimiento, moverse entre segmentos internos y, finalmente, provocar un compromiso a gran escala de los sistemas.

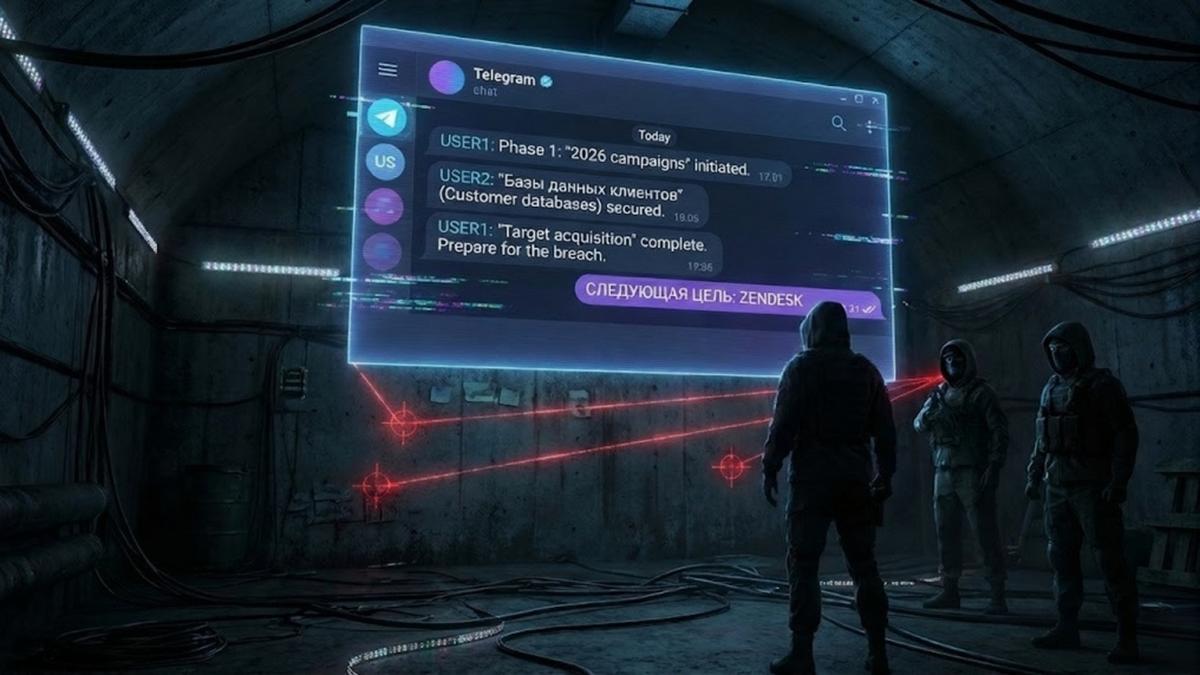

La actividad actual encaja en un patrón ya conocido. En septiembre de 2025 Discord informó de la compromisión de su sistema de soporte basado en Zendesk: se filtraron nombres, direcciones de correo electrónico, datos de pago, direcciones IP e incluso copias de documentos de identidad. Ahora ReliaQuest sospecha que ese incidente fue parte de un curso más amplio de ataques a través de la infraestructura de Zendesk. El grupo lo insinúa directamente en su Telegram: los miembros se jactaban de «preparar 3–4 campañas simultáneamente» y aconsejaban a los equipos de respuesta «no abandonar los turnos hasta enero de 2026, porque #ShinyHuntazz va tras sus bases de clientes».

Los propios Scattered Lapsus$ Hunters en los últimos meses muestran una atención constante en grandes plataformas SaaS. Además de Salesforce, se les atribuyen ataques contra las herramientas Salesloft y Drift para la generación de leads, así como contra la plataforma de éxito del cliente Gainsight en noviembre de 2025. Este enfoque encaja en el «manual clásico» de los ataques a la cadena de suministro: la intrusión en un servicio en la nube abre el camino a los datos de decenas o cientos de sus clientes corporativos. Los analistas también admiten que, tras los sonados éxitos, podrían haber surgido imitadores o equipos escindidos que usan las mismas técnicas e infraestructura.

Un riesgo adicional es que las plataformas de soporte —como Zendesk— a menudo se perciben como herramientas auxiliares y se controlan con menos rigor que los gateways de correo o las VPN. Sin embargo, por ellas circulan datos sensibles de clientes; están integradas con CRM corporativos, sistemas de facturación y sistemas internos. La combinación de dominios externos de phishing y tickets internos falsos convierte a estos servicios en una parte completa del ataque: las amenazas llegan tanto desde el exterior como «desde dentro» del canal de comunicación ya utilizado con los clientes.

ReliaQuest insta a las empresas a tratar Zendesk y plataformas similares como infraestructura crítica y reforzar la protección de las cuentas administrativas y de los operadores. En primer lugar, se trata de una estricta autenticación multifactor con el uso de claves de hardware, listas de permitidos por IP para el acceso a la consola de soporte y políticas estrictas de cierre automático de sesiones, especialmente durante operaciones sensibles. Esto aumenta el coste del ataque para los atacantes y complica el desplazamiento posterior por la red incluso en caso de compromiso parcial de cuentas.

La segunda línea es trabajar la infraestructura de dominios. ReliaQuest recomienda implementar monitorización de registros de dominios que se parezcan a los corporativos o a las direcciones de Zendesk, y filtrar automáticamente las consultas DNS hacia zonas sospechosas. Enfoques de tipo Digital Risk Protection (DRP) permiten recibir rápidamente notificaciones sobre la aparición de nuevos dominios de typosquatting, bloquearlos a nivel de red y advertir a los empleados antes de que comience una campaña activa de phishing. La detección rápida de patrones característicos de registro da a las empresas unas horas o días críticos de ventaja.

Tercero: control estricto de las comunicaciones a través del propio Zendesk. Se recomienda a las organizaciones limitar el número de empleados que pueden recibir mensajes directos por chat, e implantar filtros de contenido que detecten enlaces de phishing, solicitudes atípicas de credenciales y otros signos de ingeniería social. Esto reduce la probabilidad de que otro «ticket administrativo urgente» pase desapercibido y provoque la infección del puesto de trabajo del operador.

Por último, implantar escenarios de respuesta automatizada: cierre inmediato de todas las sesiones activas y cambio forzado de contraseñas tras actividad sospechosa, inicio de un escaneo ampliado de los hosts que puedan haber recibido adjuntos maliciosos y desconexión rápida de cuentas comprometidas para bloquear el movimiento lateral. Según la compañía, la combinación de estas reglas de detección con playbooks reduce el tiempo medio de localización del ataque a minutos y ayuda a minimizar las consecuencias de ataques sociales y técnicos contra los servicios de soporte.

En este contexto, los especialistas esperan que Scattered Lapsus$ Hunters y sus posibles «herederos» no renuncien a Zendesk y a otras plataformas de soporte en 2026. Para las empresas que usan esta plataforma, ahora es el momento de revisar la configuración de acceso, la monitorización de dominios y los procesos de gestión de tickets —especialmente durante el periodo de fiestas, que los atacantes suelen elegir tradicionalmente para atacar a los equipos de seguridad agotados.