$800 y una antena en la azotea: todo lo necesario para acceder a secretos militares y empresariales

Una vulnerabilidad en satélites dejó expuestas las conversaciones de suscriptores.

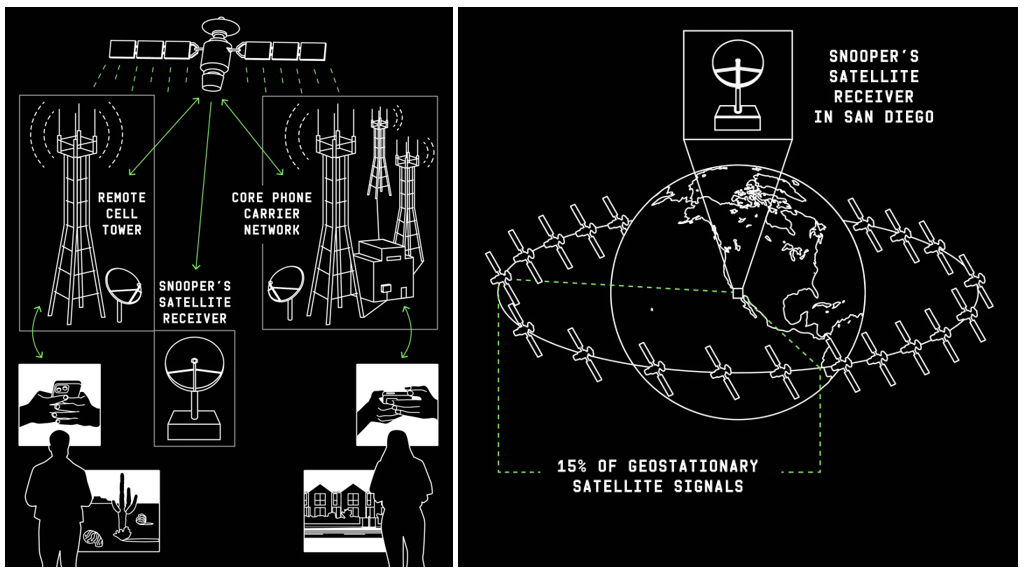

Los canales de comunicación por satélite, usados por organismos estatales, las fuerzas armadas, corporaciones y operadores móviles, resultaron ser la fuente de una filtración masiva de datos. Investigadores de la Universidad de California en San Diego y de la Universidad de Maryland constataron que alrededor de la mitad de todos los satélites geoestacionarios transmiten información sin ningún tipo de protección. Durante tres años interceptaron señales con equipo cuyo coste total no superó los 800 dólares y hallaron miles de conversaciones telefónicas y mensajes de usuarios de T-Mobile, datos de los ministerios de defensa de EE. UU. y de México, así como comunicaciones internas de empresas energéticas e industriales.

Usando una antena satelital común en la azotea de la universidad en La Jolla, el equipo apuntaba el receptor a distintos satélites y descifraba las señales recibidas en el rango accesible desde el sur de California. Resultó que por el aire se transmitían abiertamente conversaciones de suscriptores, datos de Wi‑Fi a bordo de vuelos, telemetría de instalaciones militares, correspondencia de empleados de grandes cadenas minoristas y transacciones bancarias. Entre lo detectado había mensajes de los sistemas de comunicación de fuerzas mexicanas, coordenadas de equipos y de helicópteros UH-60 Black Hawk, datos sobre plataformas de combustible y redes de suministro eléctrico.

Esquema de intercepción de datos (WIRED)

Los investigadores prestaron especial atención a los canales no protegidos de los operadores. Interceptaron el tráfico de «backhaul» —los flujos administrativos entre estaciones base remotas y la red central— de tres empresas: T-Mobile, AT&T Mexico y Telmex. En 9 horas de grabación del tráfico de T-Mobile obtuvieron los números de más de 2700 usuarios y el contenido de sus llamadas y mensajes entrantes. Tras notificar a los operadores, la compañía estadounidense activó rápidamente el cifrado; sin embargo, en México muchas líneas seguían abiertas. AT&T confirmó que la fuga se debió a una configuración incorrecta de los canales satelitales en varias zonas remotas del país.

Los investigadores también hallaron un gran volumen de datos militares e industriales. Desde EE. UU. se registraron conexiones sin cifrar de buques, incluido tráfico de internet que indicaba los nombres de las embarcaciones. Los destacamentos mexicanos, en cambio, transmitían sin protección la radiocomunicación con los centros de mando y la información sobre el mantenimiento de aeronaves y vehículos blindados. En el flujo de datos se encontraron documentos internos de la compañía eléctrica estatal CFE —contenían información sobre fallos, direcciones de clientes e informes de seguridad.

Además de las estructuras militares y los operadores, estuvieron en riesgo los sistemas corporativos. Los investigadores registraron paquetes sin cifrar de redes a bordo de aerolíneas que usan equipos de Intelsat y Panasonic, en los que se transmitían datos sobre las visualizaciones de los pasajeros, metadatos operativos e incluso flujos de audio de las transmisiones a bordo. En casos aislados se encontraron correos internos de empleados de Walmart en México, registros de servicio de cajeros automáticos de Santander, así como tráfico de los bancos Banjercito y Banorte. Tras la notificación, la mayoría de las organizaciones cifraron los canales de transmisión.

Según los especialistas, los datos obtenidos cubren solo alrededor del 15% de todos los transpondedores satelitales activos —el sector del cielo visible desde California. Esto significa que una vigilancia similar puede desplegarse fácilmente en cualquier lugar del mundo usando el mismo equipo: una antena de 185 dólares, un soporte motorizado de 140 y un sintonizador de TV de 230. Para esa operación no se requieren habilidades profesionales ni equipos costosos: basta con componentes domésticos y tiempo para la configuración.

Los investigadores reconocieron que publicar sus herramientas bajo el nombre 'Don't Look Up' en abierto en GitHub puede facilitar a los delincuentes la recopilación de datos similares, pero al mismo tiempo permitirá a los operadores y a los propietarios de la infraestructura comprender la magnitud de la amenaza e implantar urgentemente el cifrado. Según los especialistas, gran parte de las comunicaciones satelitales aún se protege con la lógica de «nadie mirará hacia arriba», lo que hoy permite observar desde el espacio flujos de datos confidenciales que abarcan casi todo el planeta.

Tu privacidad está muriendo lentamente, pero nosotros podemos salvarla