Planchas y cámaras dominan Internet: el botnet Aisuru supera a Google y Amazon en el ranking de dominios más populares

La zona más consultada por DNS ahora es explotada por ciberdelincuentes.

Cloudflare se enfrentó a un fenómeno inesperado: en su clasificación pública de los dominios más populares, repentinamente los sitios relacionados con el botnet Aisuru ocuparon las primeras posiciones. Durante una semana estos recursos superaron a Amazon, Apple, Google y Microsoft. Tras eso Cloudflare empezó a ocultar los nombres de los dominios maliciosos de su lista, y el director ejecutivo de la compañía reconoció que los atacantes de Aisuru usan el botnet no solo para inflar las clasificaciones, sino también para atacar la infraestructura DNS de Cloudflare.

Aisuru — un botnet de rápido crecimiento, compuesto por cientos de miles de dispositivos de Internet de las cosas comprometidos: routers domésticos, cámaras de vigilancia y otra electrónica con escasa protección. Desde su aparición en 2024 ha crecido notablemente y ha demostrado capacidad para realizar ataques DDoS de hasta 30 terabits por segundo. Inicialmente los dispositivos infectados consultaban los servidores DNS de Google (8.8.8.8), pero en octubre el botnet cambió al servidor de Cloudflare (1.1.1.1). Tras eso los dominios a través de los cuales Aisuru controla los dispositivos infectados empezaron a aparecer masivamente en la clasificación Cloudflare Radar.

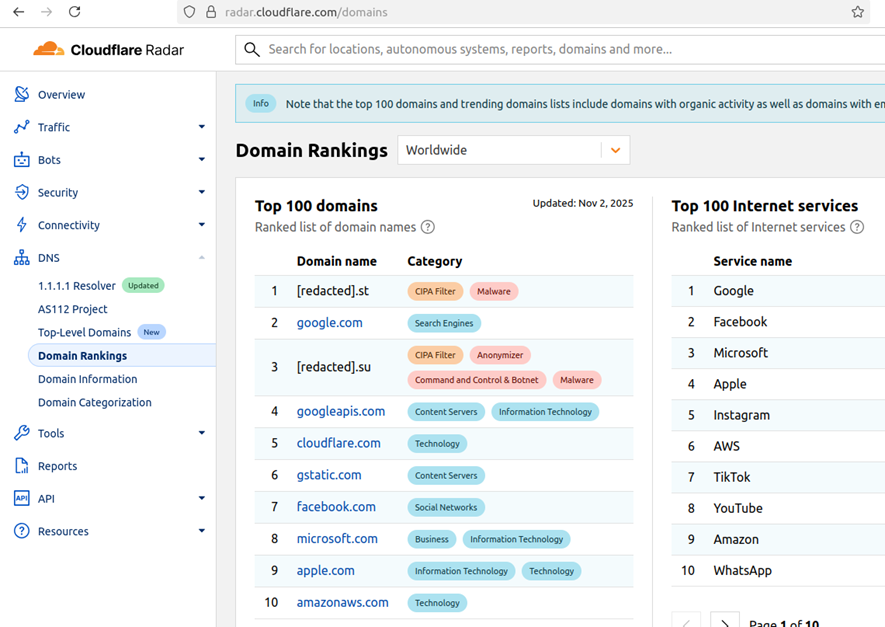

Las posiciones nº1 y nº3 de la lista pertenecen a los controladores del botnet Aisuru, sus nombres de dominio completos han sido eliminados. (radar.cloudflare.com)

Ante las capturas de pantalla que mostraban sitios maliciosos en primer y tercer lugar, en las redes sociales se difundieron temores de que el botnet hubiera escapado totalmente al control. Uno de los dominios que mantuvo la primera posición durante largo tiempo parecía una dirección doméstica en Massachusetts con terminación “.com”, otros imitaban nombres de grandes proveedores de nube.

Para evitar confusiones y proteger a los usuarios, Cloudflare empezó a ocultar parcialmente los nombres de esos dominios y añadió una advertencia sobre el posible origen malicioso de los sitios. Según Matthew Prince, el algoritmo de clasificación tiene en cuenta solo el volumen de consultas DNS, y los atacantes, sobrecargando el sistema, atacan simultáneamente el servicio DNS de Cloudflare. La compañía prometió revisar el sistema de contabilización y ocultar temporalmente todos los dominios clasificados como maliciosos.

Según la evaluación de Infoblox, muchos usuarios interpretaron mal estas clasificaciones, pensando que había más dispositivos infectados que clientes habituales de Cloudflare. En realidad el sistema no considera multitud de factores —desde la caché hasta el balanceo de carga— por lo que son posibles esas distorsiones.

El jefe de la compañía antiphishing Epi, Alex Greenland, declaró que en su forma actual el ranking socava la confianza en Cloudflare, ya que debería mostrar solo dominios populares entre personas, no flujos de tráfico generados por máquinas. Propuso dividir la clasificación en dos partes —para usuarios reales y para datos sin procesar de consultas DNS—. Esto es importante, subrayó, porque las listas de Cloudflare se usan para evaluar la fiabilidad de sitios en navegadores, en API de navegación segura y en rankings como TRANCO. La entrada de dominios maliciosos en el top-100 puede provocar una reacción en cadena y decisiones erróneas de los sistemas de filtrado.

En la última semana Cloudflare ha ido eliminando gradualmente del listado todas las huellas de Aisuru, y actualmente casi no se ven en el sitio Radar. Sin embargo, la exportación de datos aún muestra uno de los dominios del botnet en la primera línea. Según las estadísticas de Cloudflare, más de la mitad de todas las consultas DNS a dominios de Aisuru provienen de EE. UU., lo que coincide con datos anteriores: la mayor parte de los dispositivos IoT infectados están en proveedores AT&T, Comcast y Verizon.

Los investigadores señalan que el botnet se gestiona a través de cientos de servidores, y la mayoría de ellos están registrados en la zona de dominio .su, creada originalmente para la ex URSS. Según datos de Cloudflare, .su es ahora la que tiene el mayor «peso DNS» —un indicador de popularidad de la zona según el número de redes que consultan 1.1.1.1. Aunque parte del tráfico está relacionada con servicios de juego como Minecraft, esta zona lleva tiempo siendo utilizada por ciberdelincuentes.

La forma más simple de detectar la actividad de Aisuru en la red es rastrear cualquier consulta a dominios que terminen en .su. Este dominio se usa a menudo para servicios maliciosos, y su bloqueo rara vez causa problemas a usuarios legítimos.