Noticias

El enfriamiento físico permite reducir más de cien veces la tasa de errores en litografía.

Pruebas en obleas de silicio de 12 pulgadas confirman la calidad estable de un nuevo método chino

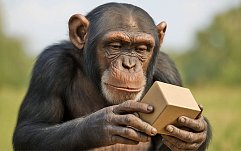

Chimpancés demuestran pensamiento racional: usan la lógica, revisan creencias y analizan pruebas

Un hallazgo confirma que rasgos antes considerados exclusivos del ser humano también se dan en otras especies.

¿Está en peligro la era de C++? Rust 1.91 facilita y hace más seguro el desarrollo de sistemas en Windows on ARM

La nueva versión permite usar el lenguaje en todas las arquitecturas actuales.

Miles de millones en juego y un único "solver" desafortunado: el protocolo cripto Garden fue hackeado por 11 millones de dólares tras anunciar sus éxitos

Protocolo acusado de "dinero sucio" se convierte en víctima y le implora clemencia al hacker.

IA en los navegadores: ¿nueva normalidad o experimento peligroso para millones de usuarios?

Expertos hallan vulnerabilidades que convierten la comodidad en un riesgo para la seguridad personal.

Cifrado "al estilo Bitcoin" y sin publicidad: Elon Musk anunció X Chat, el "asesino de WhatsApp" con cifrado de extremo a extremo

X Chat promete una privacidad que sus competidores jamás han ofrecido.

Claude filtra sus datos directamente a los ciberdelincuentes. ¿Cómo protegerse?

Anthropic reconoció un error de procedimiento solo después del escándalo público por su informe de seguridad.

Acercó el móvil y se quedó sin dinero: así vacían los estafadores las tarjetas con NFC

Aplicaciones bancarias fraudulentas ya operan en Polonia, República Checa y Rusia.

¿Será Edge el navegador más seguro? Microsoft lanza protección instantánea con IA contra los ataques más descarados

Un nuevo sensor detecta páginas fraudulentas antes de que SmartScreen las bloquee.

Por fin puedes compartir audio en el PC: Windows 11 permite transmitir a dos auriculares Bluetooth a la vez

Por ahora, solo disponible en Copilot+ PC.

Radu Jude rodó "Drácula" con IA y desató una orgía digital de arte

La película que nunca debió existir.

Extorsión médica: hospital facturó erróneamente $162,000; Claude tuvo que intervenir.

Hospital infló los precios — hasta que llegó la IA y dijo: "No, chicos, eso no cuela".

No es inteligencia sino memoria: la IA en la industria farmacéutica no entiende por qué un fármaco se une a una proteína, solo reconoce patrones.

Las redes neuronales confunden la física con la memoria al buscar nuevos fármacos.

Google indica qué día de la semana tu smartphone está más expuesto a ataques

Las estadísticas de la empresa revelan miles de millones de intentos de fraude cada mes.

36.000 descargas y decenas de claves robadas: Eclipse Foundation limpia Open VSX tras un ataque a VS Code

En riesgo las extensiones instaladas en los equipos de trabajo de desarrolladores de todo el mundo.