Noticias

En 2025 ya no se necesita un hacker: el virus Horabot envía correos desde tu cuenta por sí solo

Primero una factura, luego una ventana de inicio de sesión falsa — y tus credenciales vuelan directo a Brasil.

Dior fue hackeado. Los clientes de las casas de moda ahora son blanco de phishing y robo de identidad

Mientras algunos esperan una nueva recolección, otros están enviando código malicioso a través de dominios falsos.

El mayor holding siderúrgico de EE. UU. detiene su producción debido a un ciberataque

La interrupción afectó a elementos críticos para el suministro y la logística.

SAP encadena su segundo 0Day — la infraestructura de Fortune 500, al borde del colapso

SAP subestimó las consecuencias de Visual Composer.

Los hackers ponen a la venta 89 millones de perfiles de Steam. ¿Está el tuyo entre ellos?

¿Quién es responsable de la filtración y cómo proteger tu cuenta?

El último clavo en el ataúd de Intel: incluso los nuevos procesadores filtran datos sobre cualquier sistema operativo

La inyección de privilegios de rama afecta a todas las CPU desde la novena generación en adelante.

El martes de parches corrige 72 vulnerabilidades, pero los días cero ya circulan por la web. El fallo en el kernel de Windows es especialmente peligroso.

Cinco de ellos ya han prestado buen servicio a los piratas informáticos.

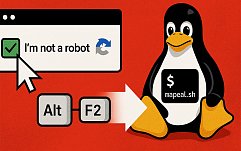

¿ClickFix para Linux? Ninguna defensa servirá si eres el enemigo

¿Funcionará el truco popular contra usuarios experimentados de Linux?

¿Quieres acceso barato a las funciones de inteligencia artificial de Cursor? Y ahora los hackers quieren… instalar una puerta trasera en tu Mac

Ni siquiera notarás cómo tu editor de código comienza a ejecutar los comandos de otra persona.

Un contable abre una factura de Dropbox: hackers acceden a las finanzas de toda la empresa.

Todo parecía tan oficial que a nadie se le ocurrió siquiera comprobar el enlace.

¿Virus en la página principal? Estudiantes expusieron sus sistemas a hackers entre el 12 y el 16 de abril

Incluso los usuarios experimentados no sospechaban que había un truco en el CAPTCHA habitual.

Esto no es una botnet, es un negocio: cómo los hackers construyeron un imperio proxy aprovechando la confianza en el Wi-Fi

Pagas por internet — y recibes un ciberespía de regalo.

Actualizas NetWeaver — los chinos cargan un backdoor. ¿Quién es el admin aquí y quién es solo un invitado?

20 empresas del Fortune 500 ya cayeron. Las demás simplemente aún no revisaron los registros.

Recibió el rescate, pero continuó el chantaje: brevemente sobre por qué no debería confiar en los piratas informáticos

Incluso el vídeo de eliminación de datos de PowerSchool resultó ser parte de un espectáculo más grande.

Actualice SysAid lo antes posible: 4 errores críticos ahora tienen exploits PoC

Los atacantes sólo necesitan conectar errores en una cadena de ataques para apoderarse completamente de la infraestructura de TI.