Noticias

Abres Zenmap — ejecutas Bumblebee. Bienvenido a un nuevo nivel de ingeniería social

El plan perfecto de los hackers: desactivar el sitio oficial, subir uno falso y esperar tranquilamente a que la víctima llegue sola.

Hoteles de lujo, contraseñas miserables: el absurdo digital como tarjeta de presentación del sector servicios

El huésped aún no ha dicho “buenas noches”, y sus datos ya están en el servidor de los hackers.

Olvídate de los virus en los correos electrónicos: ahora se transmiten a través de videos verticales en TikTok

Medio millón de visitas y miles de dispositivos infectados. ¿Cómo hacen esto los hackers?

Primero fueron las “tareas técnicas”, luego — el mayor robo de $223 millones: ¿qué oculta la plataforma Cetus?

Cetus perdió millones y los usuarios, la confianza en el ecosistema Sui.

1,2 mil millones de perfiles de Facebook en bandeja para los hackers. Meta finge que no pasa nada

La plataforma vuelve a resquebrajarse: se filtraron nombres, teléfonos, coordenadas y biografías. Y todo por culpa de una API.

Apple decía "la privacidad es un derecho humano". Ahora 62 millones de personas están desnudas ante la dark web

Los hackers irrumpieron en apps de la App Store y lo sacaron todo.

45 segundos de infierno: Cómo un bloguero casi fue borrado del mapa de Internet

La botnet Aisuru ataca de forma repentina y potente: hasta 6 Tbit/s en su punto máximo.

Suscripción al crimen — 18 dólares al mes. Venice.ai — el primer chatbot que está dispuesto a todo por ti

¿Software espía? ¿Malware a medida? Sin problema.

DNS, Rust y Nim: una mezcla explosiva para que ni siquiera notes cómo los hackers han conseguido acceso total

Skitnet no pide permiso: toma silenciosamente lo que necesita.

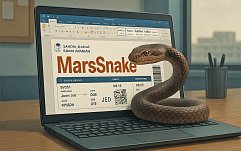

MarsSnake: Cómo un "billete de avión engañoso" llegó al corazón de la infraestructura de Oriente Medio

Las APT chinas vuelven a la acción: ¿qué olvidan en las macros de Microsoft Word?

Un PIN de cuatro cifras iguales — como una cerradura que se abre con una palmada

Jamás uses estas combinaciones para proteger tu teléfono… a menos que seas masoquista digital.

Pausa de la leche: cómo un ciberataque dejó a Arla sin datos ni crema

Un enemigo invisible penetró en el corazón mismo de la producción y detuvo todas las cadenas de producción.

Hazte pasar por un antivirus y el sistema se rendirá: cómo engañar a Windows en dos clics

Microsoft Defender se desactiva automáticamente: solo tienes que ganarte su confianza correctamente.

Por dinero, sí: cómo los delincuentes “compraron” el soporte de Coinbase

Los piratas informáticos ni siquiera entraron en el sistema: sólo encontraron un eslabón débil.

Visité un sitio y abandoné una sesión: un error crítico en Chrome convierte cualquier página en una espía

Un titular discreto resultó ser la clave para acceder a sus datos personales.