Noticias

El código abierto vence a los "bugs": Sniffnet 1.4 mejora la estabilidad en Windows, macOS y Linux

Sniffnet, monitor de red gratuito, se actualiza y mejora su compatibilidad multiplataforma.

Manipulaciones, traición e impotencia total: Microsoft organizó unos 'Juegos del Hambre' para agentes de IA

Por primera vez, GPT-5 y Gemini se enfrentaron en una simulación sin supervisión — y los resultados alarmaron a los desarrolladores.

PROMPTFLUX: un malware que se reescribe a sí mismo para pasar desapercibido

Registran la primera amenaza capaz de evolucionar de forma autónoma en tiempo rea

Drama espacial: tres astronautas chinos quedan atrapados en la estación tras chocar con basura orbita

Tras seis meses en órbita, la tripulación espera los resultados del análisis técnico.

Se actualizó y no arrancó: el "regalo" de octubre de Microsoft para usuarios con procesadores Inte

El cifrado de disco, que debía proteger, se ha convertido en una trampa para usuarios desprevenidos.

DARPA convierte un Black Hawk en un dron gigante: un soldado sin experiencia de vuelo pilota un helicóptero de 10 toneladas desde la pantalla de una tableta

Voló 129 km y hasta lanzó tropas paracaidistas. ¿Ya no hacen falta pilotos?

Rust Foundation lanza un fondo para combatir el agotamiento de los "héroes invisibles": mantenedores que llevan años trabajando gratis

¿Se acaba la era del trabajo no remunerado en el código abierto?

Gemini ahora genera malware en tiempo real y reescribe su código cada hora

Malware con teclado en la nube: divertido y aterrador a la vez

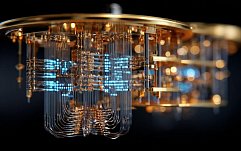

Los superordenadores son cosa del pasado: Helios de 96 qubits, compatible con Python, promete resolver problemas "insolubles"

Consiguen que iones circulen por un anillo con un cruce en X.

El mundo entero aportó €50 a estafadores por «porno y citas»: Operación Chargeback revela cómo los sistemas de pago permitían deliberadamente transacciones desde 193 países

Destapan una estafa cuando víctimas reclaman reembolsos por suscripciones a una película inexistente.

C seguro sin Rust: un criptógrafo escéptico evaluó Fil-C — y, por primera vez en décadas, afirmó: «Se puede confiar en este código»

Hace 16 años que espera que aparezca una vulnerabilidad en su código, pero está dispuesto a poner sus servidores en manos de un nuevo compilador.

Planchas y cámaras dominan Internet: el botnet Aisuru supera a Google y Amazon en el ranking de dominios más populares

La zona más consultada por DNS ahora es explotada por ciberdelincuentes.

La IA comienza a devorar empleos: en China crean un sistema donde los propios operarios entrenan al robot que los reemplazará.

China pone en juego la producción mundial y entrena un ejército de robots.

Letal para las personas, inofensivo para el chip: nuevo microchip programable resiste hasta 10 megarad de radiación gamma

En China desarrollan un nanochip inmune a la radiación.

Una llamada del jefe y una transferencia urgente al proveedor: el dinero salió en un minuto y el director ni siquiera sabía que había llamado.

Cómo cuatro vulnerabilidades en Microsoft Teams permitieron a hackers hacerse pasar por prácticamente cualquier persona.